VPN: trasmettere dati in maniera sicura attraverso reti pubbliche

La crescita attraverso Internet di un’interconnessione a livello mondiale, offre oggi infinite possibilità per la gestione efficiente dei processi commerciali, ma comporta anche dei rischi. Sempre più aziende si servono della rete come mezzo per rendere possibile l’home office e il lavoro da remoto, collegare sedi tra loro o clienti e partner con la propria infrastruttura informatica. Diverse sono le tecnologie specifiche che permettono di proteggere il trasferimento di dati sensibili dall’accesso da parte di utenti non autorizzati. Una delle soluzioni più comuni è la VPN.

Che cos’è una VPN?

Una VPN (Virtual Private Network) è una rete virtuale privata, che viene gestita su un network fisico, ma ne è separata logisticamente. Una delle infrastrutture di trasporto tipiche di una VPN è Internet. Per garantire la riservatezza dei dati, durante la trasmissione attraverso una rete pubblica, in una VPN il canale di trasporto viene protetto da meccanismi di autenticazione e di cifratura. In questo contesto si parla di tunneling perché i dati, trasmessi attraverso una VPN, sono visibili solo agli utenti che hanno passato l’autenticazione, pur sfruttando una rete pubblica. Una VPN quindi, permettendo la trasmissione sicura di dati sensibili per mezzo di una connessione pubblica, rappresenta un’alternativa a basso costo all’installazione ad esempio di un canale di trasmissione privato.

Scenari di applicazione di una VPN

Una volta installata una VPN, sono tre i principali scenari di applicazione: il collegamento di due o più sedi aziendali attraverso una rete aperta (VPN site to site), l’accesso alla rete aziendale da casa o quando si è in giro (VPN end to site) e l’accesso remoto da un computer ad un altro (VPN end to end).

VPN site to site

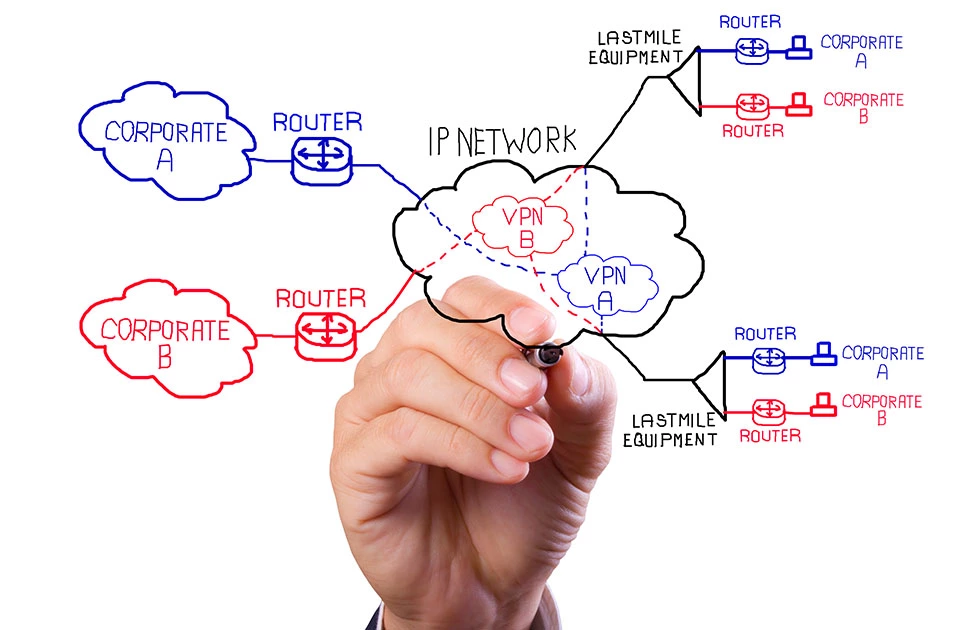

Una VPN site to site viene utilizzata quando si ha la necessità di collegare più network locali attraverso un canale di trasmissione pubblico su di una rete di comunicazione virtuale. Uno scenario di questo tipo può verificarsi nel caso ci sia l’esigenza di stabilire un collegamento tra diverse aree aziendali, sedi distaccate o succursali. In alternativa alla VPN in questo caso si potrebbe utilizzare un corporate network (CN) che sfrutta però una connessione privata e fissa, che è necessario quindi affittare a pagamento. Il collegamento via VPN invece, servendosi della rete pubblica, comporta esclusivamente i costi della connessione Internet. La struttura di una VPN site to site richiede la presenza di un router VPN in ogni sede, che costituisca il tunnel VPN tra i network locali. Le VPN site to site vengono anche indicate come VPN lan to lan.

VPN end to site

Le aziende ricorrono ad una VPN end to site quando il network aziendale deve essere reso accessibile da remoto o in home office. Il tunnel tra il network locale e il terminale dell’impiegato fuori sede viene prodotto tramite un client VPN. Come canale si usa Internet. Questo permette agli impiegati di accedere al network aziendale e quindi a server di dati, di posta e software aziendali, grazie ad una semplice connessione internet e i dati per l’autenticazione. Una VPN end to site viene anche indicata come VPN ad accesso remoto.

VPN end to end

Se l’accesso remoto non avviene su di un network locale, ma solo da un computer ad un altro, si parla di VPN end to end. Lo scenario di applicazione classico per questo tipo di connessione VPN è il protocollo remote desktop, nel quale le applicazioni eseguite su di un computer vengono visualizzate e gestite da un altro pc. Il canale di trasmissione può essere Internet o una rete aziendale locale. In un contesto aziendale, una VPN remote desktop, viene utilizzata quando un impiegato vuole accedere da casa al suo computer sul posto di lavoro.

Configurazione tecnica di una rete VPN

Per l’implementazione di connessioni cifrate via VPN si utilizzano diversi protocolli. Tra i più comuni citiamo: IPSec, L2TP over IPSec e SSL.

Protocollo IPSec

Sviluppato per il protocollo internet (IP) nella versione 6 (IPv6), l’“Internet Protocol Security” (IPSec) permette una comunicazione sicura su reti IP non sicure. Riservatezza, autenticità e integrità del traffico dati vengono assicurate attraverso un meccanismo di cifratura e di autenticazione. IPSec fu sviluppato insieme a IPv6 e successivamente adattato anche per IPv4.

Protocollo L2TP over IPSec

Una VPN che viene realizzata per mezzo di L2TP over IPSec ricorre al “Layer 2 Tunneling Protocol” (L2TP). Dal momento che il protocollo L2TP da solo non ha alcuna cifratura e viene combinato di solito con IPSec. Mentre IPSec può trasmettere con il tunneling solo pacchetti IP, L2TP supporta una molteplicità di protocolli di trasmissione pacchetti. La combinazione L2TP over IPSec collega quindi i punti forti di entrambi gli standard. Il risultato è un protocollo crittografico a tunnel flessibile con un alto livello di sicurezza.

Protocollo SSL

SSL nasce per l’utilizzo in ambito http, ma indipendentemente dall’applicazione. Questo protocollo di crittografia si usa quindi anche per la sicurezza di una connessione VPN. Una delle soluzioni software preferite per la configurazione di una VPN per mezzo di SSL è OpenVPN.