DNS over HTTPS: più sicurezza in rete

Il Domain Name System (DNS) è una soluzione valida e collaudata: è sufficiente che gli utenti inseriscano un indirizzo web memorizzato nel loro browser e il sistema trova l’indirizzo IP appropriato in breve tempo. A tale scopo vengono utilizzati diversi name server che hanno memorizzato l’indirizzo numerico corrispondente all’URL. Sebbene il DNS sia in linea di massima ancora pienamente funzionante, è stato nel frattempo superato. Durante lo sviluppo del sistema, che risale a diversi decenni fa, gli sviluppatori non hanno contemplato i problemi in materia di sicurezza.

In effetti, il DNS è considerato oggi molto insicuro. Le richieste e le risposte vengono di norma trasmesse senza cifratura e possono quindi essere lette da chiunque; in pratica, un criminale informatico può facilmente intercettarle con il proprio server. Il cosiddetto DNS Hijacking è un attacco in cui gli indirizzi DNS vengono dirottati e il traffico viene reindirizzato verso falsi server DNS, dove può essere colpito da malware, utilizzato per il phishing o ricevere una quantità smisurata di annunci pubblicitari. Per questo motivo il DNS over HTTPS (DoH) viene attualmente chiamato in causa dagli esperti. Questa tecnologia è più indicata per rendere Internet più sicuro?

A cosa serve il DNS over HTTPS?

Con DoH si vogliono raggiungere diversi obiettivi contemporaneamente: eseguendo il DNS attraverso il protocollo sicuro HTTPS l’obiettivo principale è rafforzare la sicurezza e la privacy degli utenti. Attraverso la connessione HTTPS crittografata, non dovrebbe essere possibile influenzare o spiare la risoluzione da parte di terzi. Ciò significa che un terzo, che non può essere effettivamente coinvolto nel nome del dominio, non può sapere quale URL è richiesto e quindi non può modificare la risposta.

Da un lato questo aiuta a contrastare la criminalità informatica, dall’altro rende la censura su Internet più difficile da realizzare. Alcuni governi usano il Domain Name System per bloccare alcuni siti web. Di norma, ciò viene fatto limitando la libertà di espressione o cercando di estendere le regole locali a Internet, come le leggi contro la pornografia.

Anche alcuni fornitori di servizi Internet (ISP) utilizzano la tecnologia che si nasconde dietro al DNS hijacking: se un utente inserisce un indirizzo web che non può essere risolto (ad esempio a causa di un errore di battitura), il server dei nomi normalmente invia un messaggio di errore. Alcuni ISP prendono questo errore e reindirizzano l’utente al proprio sito web, che pubblicizza prodotti propri o di terze parti. Tale azione non è illegale, né danneggia direttamente l’utente o i suoi dispositivi, ma il reindirizzamento può essere percepito come elemento disturbante.

L’obiettivo è anche quello di migliorare le prestazioni del DNS. Il protocollo utilizzato per il Domain Name System è considerato inaffidabile. Con DoH, invece, viene utilizzato il protocollo TCP, che reagisce molto più velocemente in caso di perdita di dati durante la trasmissione.

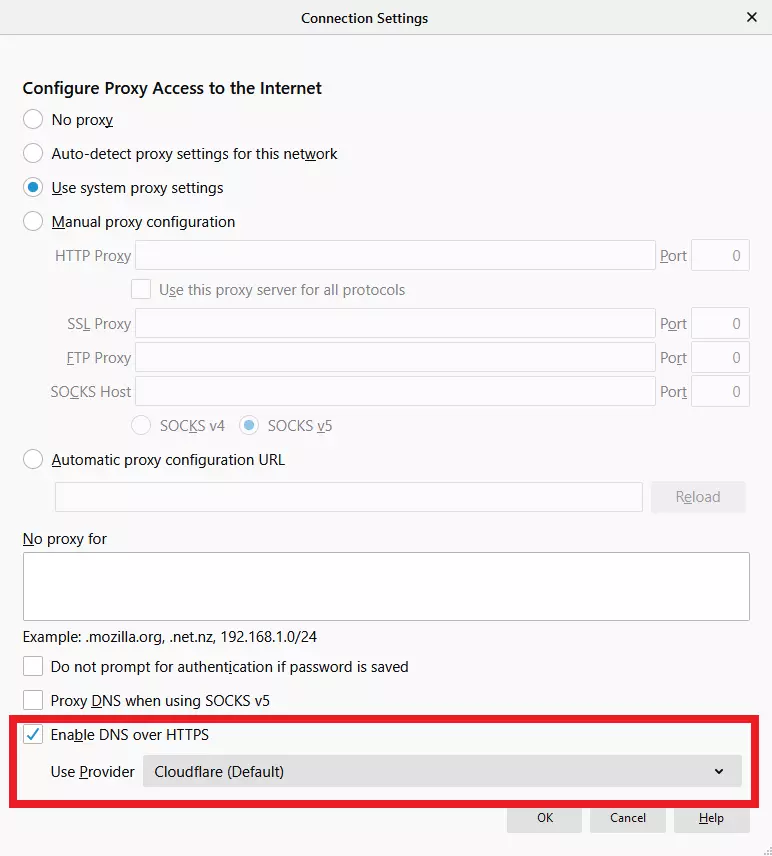

Tuttavia, il DNS over HTTPS non è uno standard utilizzato in Internet a livello universale. La maggior parte delle connessioni funziona ancora con la versione tradizionale del DNS. Finora, soprattutto Google e Mozilla hanno fatto passi avanti in tale ambito. A partire dalla versione 62 di Firefox, ad esempio, si può attivare DoH opzionalmente. Google sta testando il sistema con utenti selezionati. Ci sono anche alcune applicazioni per dispositivi mobili, che rendono possibile la navigazione tramite DoH. Anche Android Pie offre un’opzione per DNS over HTTPS nelle impostazioni di rete.

Come funziona il DNS over HTTPS?

Alcuni nomi di dominio possono essere risolti direttamente a livello utente: le informazioni corrispondenti si trovano infatti nella cache del browser o del router. Tutto ciò che deve essere inviato via Internet, tuttavia, di solito avviene tramite un collegamento UDP, che però, pur consentendo uno scambio di informazioni molto rapido, non è né sicuro, né affidabile. Quando si utilizza questo protocollo i pacchetti di dati vengono spesso persi, poiché non ci sono meccanismi che ne garantiscono la trasmissione.

DoH, invece, si basa su HTTPS e quindi sul Transmission Control Protocol (TCP). Questo protocollo viene utilizzato molto più frequentemente su Internet, in quanto da un lato le connessioni possono essere criptate, dall’altro il protocollo assicura una trasmissione sicura dei dati.

Con DNS over HTTPS, la comunicazione avviene sempre tramite la porta 443. Poiché tutto il traffico web passa attraverso questa porta (ad esempio per l’accesso ai siti web), un terzo non può distinguere tra una richiesta DNS e altre comunicazioni. Ciò consente un ulteriore livello di privacy per l’utente.

DNS over HTTPS è stato definito nel RFC 8484.

Vantaggi e svantaggi del DNS over HTTPS

I vantaggi del nuovo sistema sono evidenti: la tecnologia promette di fornire maggiore sicurezza e privacy. Poiché il DNS tradizionale non contempla alcun tipo di crittografia, DoH è in questo senso più vantaggioso. Tuttavia, anche il DNS over HTTPS non è né completamente sicuro, né completamente privato: sui name server, dove si trovano i nomi di dominio, tutte le informazioni diventano visibili come in precedenza. Poiché nel DNS sono spesso coinvolti diversi livelli gerarchici, un numero relativamente elevato di server è anche in grado di apprendere chi richiede determinate informazioni. Ciò significa che i partecipanti al DNS devono avere fiducia anche nella nuova tecnologia.

Il DNS over HTTPS, tuttavia, sposta le responsabilità. Tradizionalmente, i server dei provider Internet si fanno carico della risoluzione di gran parte dei nomi di dominio. Con DoH, invece, gli sviluppatori di browser decidono a quali server vogliono inoltrare le richieste DNS. Con Chrome, questo avviene tramite il server DNS di Google. Mozilla imposta già Cloudflare per Firefox. Oltre a chiedersi se fidarsi maggiormente di queste imprese rispetto agli ISP, questa condivisione comporta ulteriori svantaggi per alcune imprese.

I critici del DoH considerano la tecnologia dannosa per la neutralità della rete. Si teme che Google possa, ad esempio, rispondere più rapidamente alle richieste sui servizi dell’azienda rispetto alle richieste DNS su altri siti web. Concentrarsi su pochi fornitori di server DoH comporta anche un rischio per la sicurezza: sarebbe molto più facile per gli aggressori paralizzare l’intero DNS.

DoH vs DoT

Oltre al DNS over HTTPS, è attualmente oggetto di dibattito un’altra tecnologia per proteggere il Domain Name System: DNS over TLS (DoT). A prima vista, i due sistemi sembrano essere simili, in quanto sia DoH sia DoT promettono maggiore sicurezza e privacy per gli utenti. Tuttavia, le tecnologie differiscono per alcuni aspetti. In linea di principio, le due soluzioni sono guidate da gruppi di interesse diversi: mentre il DNS over HTTPS è guidato principalmente da Mozilla, Google e dai fornitori di server DoH privati, il DoT è guidato dall’Internet Engineering Task Force (IETF).

A livello tecnico, il DoT si differenzia dal suo concorrente per la creazione di un tunnel TLS invece di una connessione HTTPS. Inoltre, utilizza una porta diversa. Mentre DoH funziona sulla porta standard 443, la comunicazione DNS over TLS funziona sulla porta separata 853.