FIDO2: il nuovo standard per il login sicuro sul web

La registrazione tramite utente e password sul web per vari motivi non è più al passo coi tempi: da un lato, l’inserimento dei dati personali degli utenti diventa sempre più complicato a causa del numero crescente di servizi utilizzati. Dall’altro, la sicurezza dei dati di accesso è sempre più a rischio a causa delle crescenti possibilità tecniche di cui dispongono i criminali informatici. Gli attacchi brute force o anche le mail di phishing, che possono apparire innocue in un primo momento, stanno aumentando, e spesso gli utenti nemmeno si accorgono che i propri dati di login siano stati intercettati.

Lo standard di sicurezza FIDO2 affronta questo problema affidandosi all’autenticazione a due fattori basata sull’uso di chiavi di sicurezza (FIDO2 keys) e token hardware. Grazie all’integrazione dello standard W3C WebAuthn, questa procedura consente login criptati e anonimi, senza l’utilizzo di password. Ma come funzionano esattamente i token e le chiavi di FIDO2 e quali sono i requisiti per poter utilizzare questa procedura di login per le attività sul web?

Cos’è FIDO2?

FIDO2 è l’ultima specifica dell’alleanza non commerciale FIDO (Fast Identity Online), creata con l’obiettivo di sviluppare standard aperti e senza licenza per l’autenticazione sicura sul World Wide Web in tutto il mondo. Dopo FIDO Universal Second Factor (FIDO U2F) e FIDO Universal Authentication Framework (FIDO UAF), FIDO2 è già il terzo standard che emerge dal lavoro dell’alleanza.

Il nucleo di FIDO2 è costituito dal Client to Authenticator Protocol (CTAP) e dallo standard W3C WebAuthn, che insieme consentono l’autenticazione in cui gli utenti si identificano tramite autentificatori crittografici (come fattori biometrici o PIN) o autentificatori esterni (come le chiavi FIDO, wearables o dispositivi mobili) presso un peer remoto WebAuthn di fiducia (noto anche come server FIDO2), che tipicamente appartiene a un sito web o a un’applicazione web.

L’alleanza FIDO è stata fondata nel 2012 da PayPal, Lenovo, Nok Nok Labs, Validity Sensors, Infineon e Agnitio. Un anno dopo Google, Yubico e NXP si sono uniti al gruppo. Negli ultimi anni ci sono state varie collaborazioni per stabilire gli standard, ad esempio con Samsung e Microsoft.

Perché sono necessarie specifiche di sicurezza come FIDO2?

FIDO2 consente sia un’autenticazione a due fattori, dove i soliti user name e password per il login sono integrati da una crittografia con le chiavi FIDO2 e un ulteriore token FIDO2 (hardware), che un’autenticazione completamente priva di password.

Entrambe le opzioni hanno in comune il vantaggio di eliminare la nota debolezza del login standard con nome utente e password, nonché le semplici autenticazioni a due fattori (e-mail, app mobile, SMS): impediscono infatti che i criminali informatici possano avere successo e rilevare l’account tramite schemi di attacco tipici come man in the middle o il già citato phishing. Anche se i dati di accesso dovessero essere compromessi, l’accesso a FIDO2 ha successo solo con il rispettivo token hardware o chiave privata, che è legata a un hardware dedicato.

Il fatto che FIDO2 sia uno standard aperto rende a sua volta più semplice per gli sviluppatori di software e hardware implementare il processo nel proprio prodotto, al fine di offrire agli utenti questa modalità di accesso molto sicura.

Come funziona FIDO2?

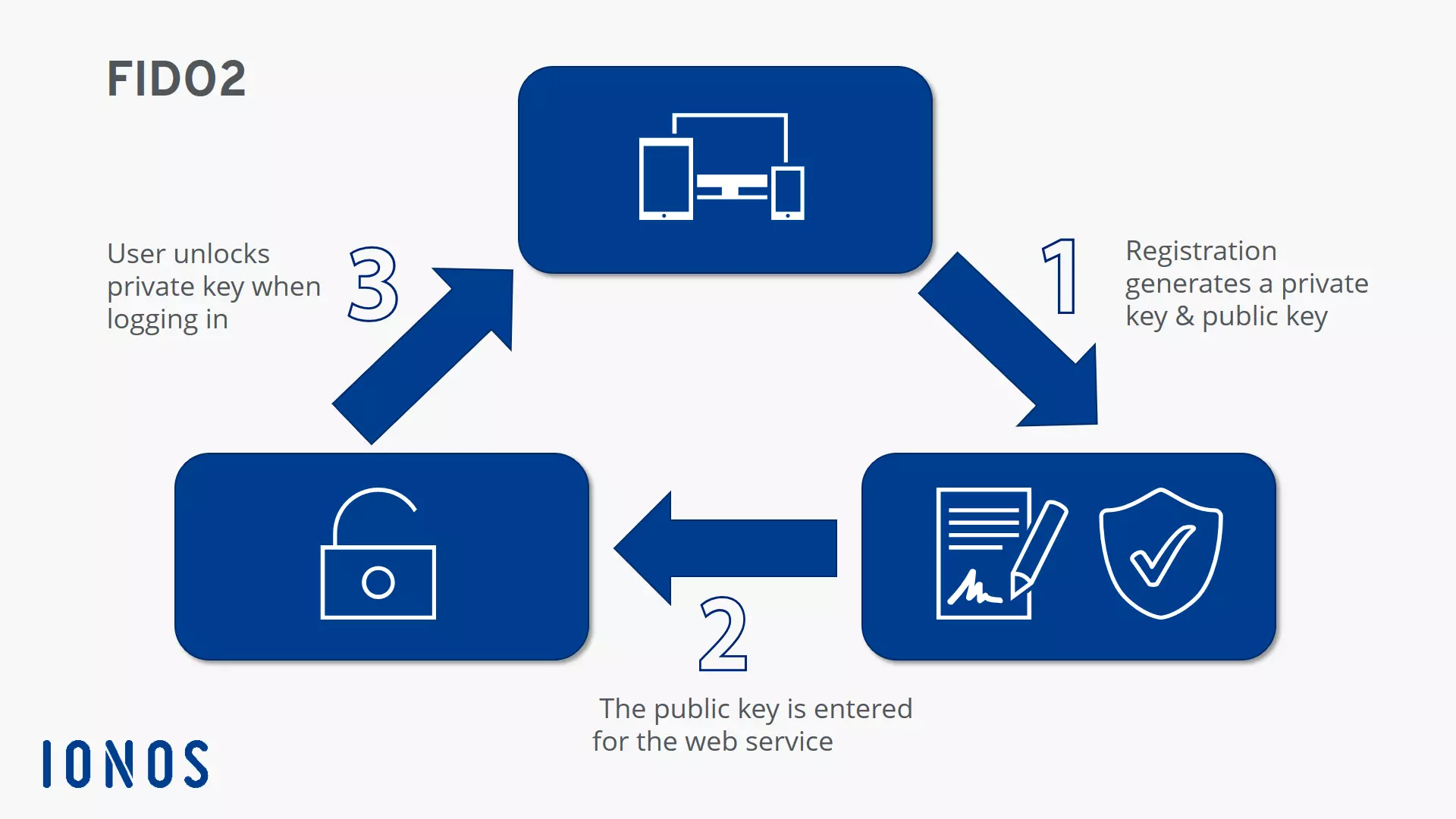

Il grande obiettivo che l’alleanza FIDO ha perseguito e portato avanti con i successivi sviluppi di FIDO è il crescente processo di eliminazione delle password sul web. A tal fine, il percorso di comunicazione sicuro tra il client (browser) e i rispettivi servizi web viene inizialmente impostato o registrato per essere disponibile in modo permanente per gli accessi successivi. In questo contesto vengono generate e verificate le già menzionate chiavi FIDO2, il che garantisce la crittografia del processo di registrazione. La procedura è grossomodo la seguente:

- L’utente si registra con un servizio online e genera una nuova coppia di chiavi sul dispositivo utilizzato, costituito da una chiave privata (private key) e una chiave FIDO2 pubblica (public key).

- Mentre la chiave privata è memorizzata sul dispositivo ed è nota solo al client, la chiave pubblica è registrata nel database delle chiavi del servizio web.

- Le autenticazioni successive ora riescono solo mediante la prova della chiave privata, che deve sempre essere sbloccata tramite un’azione compiuta dall’utente. Esistono varie opzioni come l’immissione di un PIN, la pressione di un pulsante, l’immissione di un comando vocale o il collegamento di un hardware a due fattori separato (token FIDO2). Persino alcuni sistemi operativi come Windows 10 e Android possono ora fungere anche da token di sicurezza.

La specifica FIDO2 è progettata per proteggere al meglio la privacy dell’utente. Per questo motivo non viene fornita alcuna informazione che dia un’indicazione delle ulteriori attività web. Inoltre i dati biometrici, se si utilizza tale funzione, non lasciano mai il dispositivo dell’utente.

Quali sono i requisiti per l’utilizzo dell’autenticazione con FIDO2?

La specifica FIDO2 stabilisce tutti i componenti necessari per il moderno processo di autenticazione.

Il primo e più volte citato è lo standard W3C WebAuthn, che consente ai servizi online di abilitare l’autenticazione FIDO attraverso un’API web standard (scritta in JavaScript) che viene implementata anche in diversi browser e sistemi operativi. Le applicazioni che già supportano lo standard dichiarato nel marzo 2019 includono Windows, Android e iOS (versione 13 o successiva), così come i browser Google Chrome, Mozilla Firefox, Microsoft Edge e Apple Savari (a partire dalla versione 13).

Il secondo componente critico è il Client to Authenticator Protocol (CTAP). Questo protocollo permette ai vari token FIDO2 di interagire con i browser e di agire anche come autenticatori. Sia il browser utilizzato che il token hardware desiderato devono quindi essere in grado di comunicare tramite CTAP per poter utilizzare questa funzione di sicurezza (compreso il login senza password).

Vantaggi di FIDO2 rispetto all’autenticazione con password

Che le procedure di login senza password, anche ulteriormente assicurate dall’autenticazione a due fattori come FIDO2, rappresentino il futuro, è un fatto che è già stato discusso nell’introduzione: rispetto al tradizionale login con password, offrono una superficie di attacco molto più limitata per i criminali informatici. Le password possono essere scoperte con rapidità con gli strumenti giusti, mentre nel caso di FIDO2 i malintenzionati avrebbero bisogno del token di sicurezza hardware per effettuare un accesso non autorizzato a un account utente protetto da FIDO2. Inoltre, è possibile utilizzare un token FIDO2 per diversi servizi web invece di dover creare (e ricordare!) più password.

Vi presentiamo uno schema riassuntivo sui vantaggi dell’autenticazione tramite FIDO2:

| Maggiore livello di sicurezza | FIDO2 codifica il login per impostazione predefinita con una coppia di chiavi (privata e pubblica) che può essere sbloccata solo con il dispositivo registrato. |

|---|---|

| Maggiore comodità per l’utente | Nella modalità senza password, FIDO2 mostra i suoi punti di forza in termini di comfort per l’utente: avere diverse password è una cosa che appartiene ormai al passato, come anche l’inserimento della password. Ora basta premere un pulsante, effettuare un inserimento vocale o collegare l’hardware. |

| Protezione dal phishing | Se si utilizza FIDO2, non bisogna preoccuparsi del phishing nemmeno con l’autenticazione a due fattori con password. Anche se un malintenzionato venisse in possesso della vostra password, gli sarà negato l’accesso all’account protetto. |

Quali sono gli svantaggi dell’autenticazione FIDO2?

Sebbene il processo FIDO2 sia vantaggioso sotto molti aspetti, ha anche i suoi punti deboli: attualmente ci sono solo pochi servizi web che offrono questa forma di autenticazione, ma questo è un prerequisito fondamentale per il suo utilizzo. Anche quando è consentito l’utilizzo di FIDO2, bisogna tenere conto dei costi aggiuntivi per l’acquisto di token di sicurezza esterni. Specialmente nelle aziende in cui ogni dipendente ha bisogno della propria chiave di sicurezza, il passaggio a FIDO2 può rapidamente trasformarsi in un investimento di rilievo in termini di denaro.

Infine, il metodo di autenticazione standardizzato richiede un passo in più rispetto al normale login con password se è implementato come componente complementare in un’autenticazione a due fattori. Quindi, se si accede a uno o più servizi più volte al giorno, FIDO2 potrebbe non rivelarsi la tecnica di accesso più efficiente o pratica.