La DMZ: protezione per la rete interna

Ogni impresa, che gestisce un mail server o un proprio sito web aziendale, si trova di fronte allo stesso problema: i computer che offrono servizi web o e-mail devono essere raggiungibili tramite Internet. Allo stesso tempo, il personale che lavora sulla LAN (Local Area Network) ha bisogno di un accesso veloce a queste risorse. Ma la gestione sulla stessa rete comporta un alto rischio alla sicurezza. Server web, mail server, server DNS o proxy, ai quali si deve accedere da una rete pubblica, sono dei facili obiettivi per gli hacker. Se questi “bastion host” (computer bastioni) sono collegati direttamente con la LAN, esiste il rischio che un server corrotto comprometta l’intera rete aziendale. Le reti perimetrali, chiamate anche DMZ, nelle quali si mettono al sicuro i server in pericolo offrono una soluzione a questo dilemma.

Che cos’è una DMZ?

Con DMZ, dall’inglese delimitarized zone (zona demilitarizzata), si indica una rete di computer, che funge tra due reti da zona cuscinetto con un proprio indirizzo IP e le delimita mediante regole di accesso rigide. I server all’interno di una DMZ, seppur si trovino fisicamente sempre nelle aziende, non sono però collegati direttamente ai dispositivi connessi alla rete locale. La funzione di massima protezione prevede che la zona DMZ tra la LAN e Internet sia protetta attraverso un firewall separato dalle altre due zone. Invece sono più convenienti le architetture di rete, nelle quali tutte le reti sono collegate ad un solo firewall con tre connessioni separate: si parla in questo caso di una DMZ protetta.

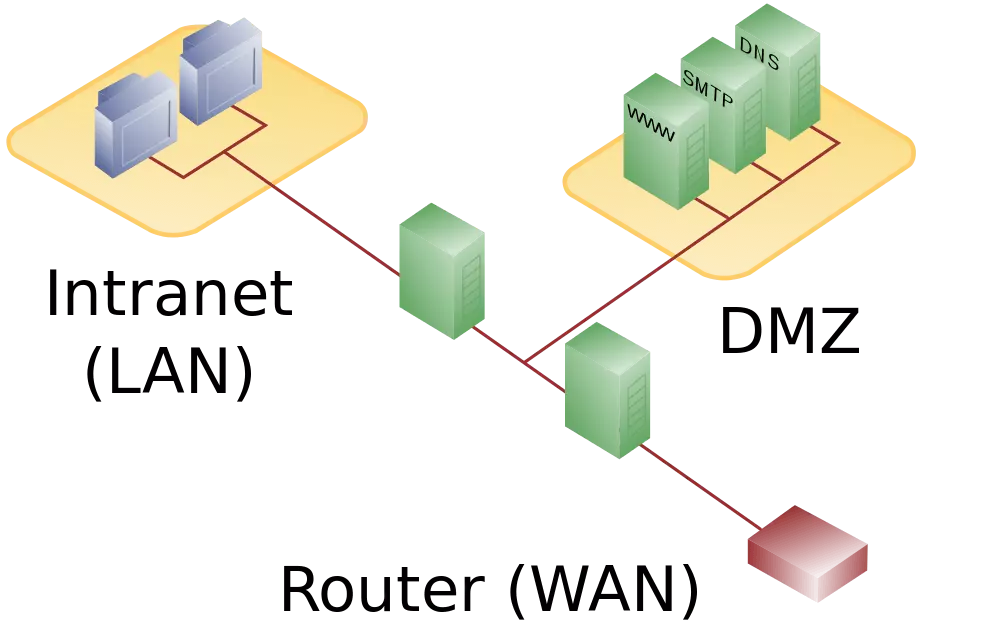

Una DMZ con due firewall

Per proteggere una rete aziendale contro attacchi ad una rete di comunicazione geografica (WAN), di regola si usa una zona DMZ con due firewall (può trattarsi di componenti hardware indipendenti o di un firewall su di un router). Il firewall esterno protegge la zona DMZ della rete pubblica, che attiva il firewall interno tra la DMZ e la rete aziendale.

Questa architettura di sicurezza su due livelli permette di configurare un percorso statico per regolare il traffico dati tra le reti come segue:

| Gli utenti si trovano… | Accesso alla DMZ | Accesso alla LAN | Accesso a Internet |

| … su Internet (WAN) | permesso | Non consentito | - |

| … nella LAN | permesso | - | permesso |

| … nella DMZ | - | Non consentito | Non consentito |

Mentre gli utenti possono accedere alla LAN sia dal server nella DMZ sia dalla WAN, l’accesso a Internet è consentito solo dalla zona DMZ. Il traffico dati fuori dalla DMZ viene bloccato da entrambi i firewall.

Si consiglia l’uso di firewall di diversi produttori, altrimenti agli hacker basterebbe sfruttare una nota falla di sicurezza per superare entrambi i firewall. Per prevenire gli attacchi di un server compromesso ad altri dispositivi all’interno della DMZ, questi si possono separare l’uno dall’altro attraverso ulteriori firewall o con una segmentazione delle reti VLAN (Virtual Local Area Network).

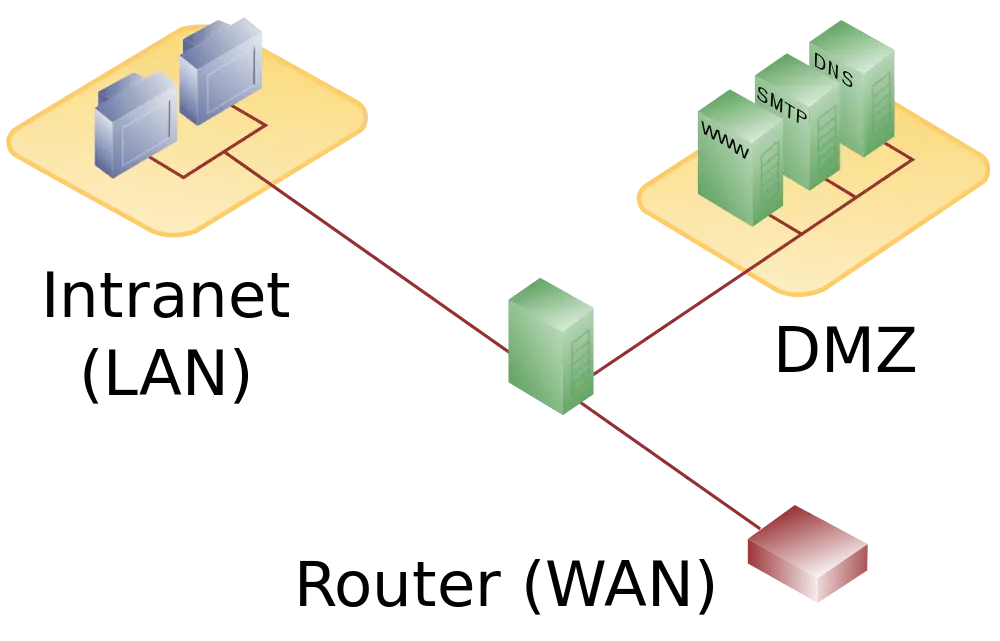

Una DMZ con un solo firewall

Una DMZ si può realizzare a basso costo mediante un solo firewall dalle alte prestazioni (o con un router comprensivo di firewall) con tre connessioni separate: una per Internet, una per la LAN e una terza per la DMZ. In una DMZ protetta di questo tipo vengono controllate dallo stesso firewall tutte le porte, indipendenti l’una dall’altra, per le quali si può verificare il Single Point of Failure nella rete. Inoltre, il firewall deve essere in grado di far fronte in una struttura di questo tipo sia al traffico proveniente da Internet sia agli accessi alla LAN.

Host esposto

Molti router nella fascia di prezzo più bassa promuovono l’uso di un supporto DMZ, ma spesso questo comporta solo la possibilità di configurare un computer nella rete locale come host esposto. Il router predefinito inoltra a questo tutte le richieste provenienti da Internet, che non appartengono alle connessioni già esistenti. Il computer è così raggiungibile per gli utenti da Internet. Un host esposto non svolge però la funzione di protezione di una vera DMZ perché non è separato dalla LAN.