Il DNS Hijacking: quando il Domain Name System diventa un pericolo

Il Domain Name System (DNS) consente agli utenti di inserire nel browser direttamente gli indirizzi web, più facili da ricordare rispetto agli indirizzi IP numerici, per essere reindirizzati subito al sito corrispondente. Questo è possibile grazie all’invio diretto della richiesta DNS a un server DNS, che risponde con l’indirizzo IP corretto. La cosiddetta risoluzione dei nomi funziona in linea di principio come un elenco telefonico completamente automatizzato: ogni numero corrisponde a un determinato nome.

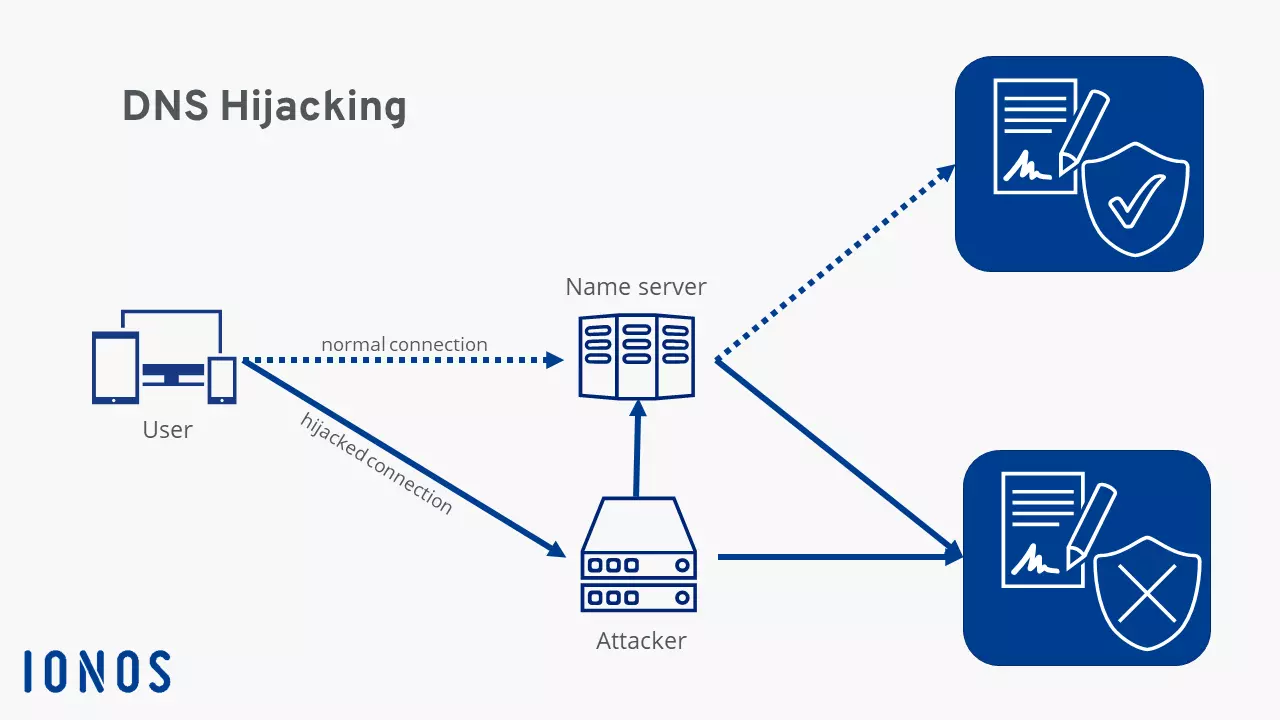

Questo sistema è estremamente importante per la navigazione quotidiana nel World Wide Web, per questo il suo uso per scopi dannosi è così spaventoso. I cybercriminali possono intercettare le richieste del browser e fornire risposte false. L’utente viene quindi indirizzato su un sito web fasullo e probabilmente dannoso, dove il suo computer viene infettato con virus o altro malware o dove l’utente può rivelare involontariamente dati sensibili. Il DNS Hijacking può causare danni considerevoli.

Ma come funziona questa tecnica e come potete proteggervi? In questo articolo risponderemo a queste domande.

- Risoluzione rapida del dominio per un sito web sempre disponibile

- Maggiore protezione contro guasti e tempi di inattività

- Nessun trasferimento di dominio richiesto

Come funziona il DNS Hijacking?

Quando cercate di aprire un sito web inserendo l’indirizzo nel browser, verrà innanzitutto richiamato un record DNS. Se si tratta di un sito che avete visitato di recente, il record sarà ancora salvato nella cache del sistema. In questo caso, il browser non dovrà inviare una richiesta via Internet. In tutti gli altri casi, il PC o lo smartphone devono comunicare con un name server, che viene spesso fornito dai provider. Alcuni utenti utilizzano anche i servizi di Google o altri servizi DNS pubblici.

Questa comunicazione con il server è la parte più rischiosa, perché lo scambio di richieste e risposte spesso avviene senza crittografia e si basa sulla fiducia nel sistema. Queste circostanze offrono agli hacker diversi modi per intercettare le richieste e reindirizzare gli utenti.

Router Hijack

I cybercriminali si intrufolano nel router delle loro vittime. Per farlo, sfruttano il fatto che pochissimi utenti cambiano le credenziali dei loro router. In molte famiglie, il router funziona con il nome di accesso e la password con cui il dispositivo è stato installato. Dato che molti fornitori non si prendono la briga di creare credenziali di accesso individuali per ogni dispositivo spedito, gli hacker possono facilmente infiltrarsi nel relativo software utilizzando le informazioni predefinite.

Lì possono quindi manomettere le impostazioni DNS e specificare anche il server DNS preferito. A questo punto, gli hacker non devono fare altro che inserire il proprio server. La risoluzione del nome, ovvero la conversione dell’indirizzo web in un indirizzo IP, è quindi completamente nelle mani dei criminali. Ogni volta che un sito web viene aperto, può quindi essere reindirizzato a una pagina dannosa.

Local Hijack

Questo tipo di attacco colpisce direttamente il computer dell’utente. Un trojan consente agli hacker di accedere alle impostazioni DNS del dispositivo. Windows, ad esempio, consente di inserire direttamente il server DNS preferito. Gli aggressori ne approfittano e specificano semplicemente il proprio server DNS. Teoricamente, anche gli utenti possono vederlo, ma chi controlla regolarmente le impostazioni DNS del proprio sistema operativo? Anche con questa tecnica, il computer invia le richieste direttamente al server maligno. In questo modo, ogni apertura di un sito web può essere reindirizzata.

Rogue Hijack

Mentre gli altri due tipi di attacco rientrano nella sfera di influenza dell’utente, un attacco Rogue Hijack non colpisce direttamente i dispositivi. In questo caso, l’attacco colpisce e rileva direttamente un name server esistente, ad esempio quello di un provider Internet. I dispositivi dell’utente accedono quindi a un server DNS effettivamente corretto, ma che non è più, o almeno in parte, sotto il controllo del fornitore effettivo. Gli hacker modificano di solito alcuni record selezionati.

Anche se un attacco di questo tipo è molto difficile da effettuare, dato che la maggior parte dei fornitori di name server hanno standard di sicurezza molto elevati, qualora riuscisse permetterebbe a un aggressore di raggiungere un numero molto elevato di utenti. Qualsiasi client che utilizza il server DNS manomesso per eseguire la risoluzione dei nomi può essere vittima di un attacco di DNS Hijacking.

Attacchi man in the middle

Nel caso di un attacco man in the middle, l’aggressore (il famoso uomo nel mezzo) intercetta i pacchetti di dati durante la comunicazione tra client e server. Dato che le richieste DNS spesso non sono crittografate, l’hacker può accedervi senza difficoltà. Invece del sito web desiderato, l’utente riceve l’indirizzo IP di una pagina web dannosa e il server DNS effettivo probabilmente non riceverà mai la richiesta.

Pericoli derivanti dal DNS Hijacking

Il DNS Hijacking reindirizza gli utenti verso siti web indesiderati, ma quali danni può effettivamente causare? Gli utenti possono, ad esempio, essere reindirizzati a siti web dove il loro sistema è infettato con software dannoso. Nella pratica, tuttavia, questa forma di attacco non è molto diffusa o quasi inesistente. Le due tecniche del phishing e del pharming invece sono molto più frequenti.

Nel caso del phishing, l’utente finisce sulla replica di un sito web altrimenti considerato affidabile, con lo scopo di identificare i suoi dati sensibili. L’utente è convinto, ad esempio, di trovarsi sulla homepage della sua banca e inserisce le sue credenziali di accesso come di consueto, compresa la password. L’hacker può quindi memorizzare e utilizzare le informazioni per assumere il controllo del conto bancario online dell’utente.

Il phishing funziona anche senza il DNS Hijacking, ad esempio quando gli utenti cliccano su link manipolati. La corruzione del Domain Name System rende questa tecnica ancora più perfida: l’utente può aver fatto tutto correttamente, aver inserito l’URL corretto nella barra degli indirizzi del browser o magari aver cliccato su un segnalibro e venire indirizzato comunque al sito web fasullo. A causa dell’elevato livello di fiducia nel DNS, la maggior parte degli utenti non controlla se sono effettivamente sul sito web desiderato o se navigano su una replica fasulla.

Il pharming, d’altra parte, è di solito meno dannoso per l’utente, ma può essere comunque molto utile per l’hacker. Con questo metodo, gli utenti vengono indirizzati a un sito web gremito di annunci pubblicitari. Ogni volta che viene aperto questo sito, che altrimenti non avrebbe alcuno scopo, l’operatore riceve denaro, anche se il sito web viene chiuso immediatamente. Il fatturato generato in questo modo, poi, confluisce spesso in altre attività criminali.

Il DNS Hijacking viene utilizzato sempre più spesso anche da organi ufficiali. Alcuni governi lo usano per censurare Internet, in parte per sedare le posizioni politiche, ma in parte anche per impedire, ad esempio, l’accesso alla pornografia. Gli utenti che tentano di accedere a un sito web “controllato” saranno reindirizzati a un altro sito web. A differenza del phishing, questa forma di censura viene di solito segnalata chiaramente all’utente.

Anche gli stessi provider di Internet si affidano in una certa misura alla tecnica del DNS Hijacking: se un utente tenta di accedere a un indirizzo web che non è registrato nel DNS, viene di solito visualizzato un messaggio di errore (NXDOMAIN) e non viene caricato alcun sito web. Questo accade spesso quando, ad esempio, si digita un URL sbagliato. Prima che venga mostrato un messaggio di errore, la richiesta passa attraverso ogni livello del Domain Name System. Solo quando il livello superiore conferma che effettivamente non esiste nessun record sotto questo indirizzo, il browser riceve la risposta.

È esattamente in questo istante che avviene il DNS Hijacking da parte del provider di rete: il messaggio di errore viene intercettato e al suo posto viene visualizzato l’indirizzo IP di un altro sito web. Con questa tecnica, i provider di Internet cercano di reindirizzare l’utente verso siti web con molta pubblicità per generare guadagni diretti o per attirare l’attenzione sulle proprie offerte. Anche se questo non causa alcun danno all’utente, la visualizzazione della pubblicità può comunque essere fastidiosa.

Come ci si può proteggere dal DNS Hijacking?

Nel DNS Hijacking, le opzioni di protezione sono varie quanto i metodi di attacco. Per prima cosa dovreste cambiare le credenziali del vostro router. Naturalmente, ha senso scegliere una password molto sicura, ma la cosa più importante è non lasciarla ai valori predefiniti. Pochissimi truffatori perderanno tempo a decifrare la password. Inoltre, è necessario aggiornare il firmware del dispositivo. I produttori rilasciano aggiornamenti relativamente regolari che colmano le falle di sicurezza.

Per proteggere il PC è necessario proteggersi dai trojan. Potete farlo con software antivirus o gestendo con attenzione i file in rete. Non dovete mai scaricare file da una fonte sconosciuta o dubbia.

Una connessione VPN può offrire una protezione aggiuntiva. In questo caso l’utente non stabilisce una connessione diretta con il sito web desiderato, ma lascia che la comunicazione avvenga attraverso il server di un servizio VPN. In genere, queste connessioni sono inoltre completamente criptate. Gli attacchi man in the middle sono quindi praticamente impossibili.

In generale, scetticismo e cautela possono fungere da mezzi protettivi molto potenti contro altri pericoli su Internet. Soprattutto nel caso di siti web che trattano dati molto sensibili (online banking, online shop, ecc.), si dovrebbe prestare molta attenzione all’autenticità del contenuto. I certificati SSL, che potete visualizzare facilmente nel vostro browser, possono fornire importanti indizi al riguardo.

Attualmente si stanno sviluppando metodi più sicuri per la risoluzione dei nomi. L’obiettivo del DNS over HTTPS e del DNS over TLS è quello di criptare la trasmissione, offrendo protezione dagli attacchi man in the middle e aumentando, in generale, la privacy degli utenti. Questa tecnologia, tuttavia, non si è ancora affermata come standard per tutti i sistemi.