Botnet: come proteggervi

Le reti permettono di mettere a disposizione le prestazioni del proprio computer e svolgere così compiti intensi e complessi in modo più rapido. Purtroppo, però, questa tecnologia è sempre stata sfruttata anche per scopi illegali, e perciò, nella maggior parte dei casi, una botnet ha una connotazione negativa. Cos’è una botnet, come proteggersi e cosa fare quando si diventa parte di una botnet illegale?

Cos’è una botnet?

Una botnet è una rete di computer utilizzata per svolgere diversi compiti di routine. Esistono botnet buone e cattive. Le buone si occupano del funzionamento regolare dei siti o delle Internet Relay Chat (IRC). Le botnet si usano anche per i progetti di ricerca, per svolgere in modo rapido calcoli complessi. L’esempio più noto è il progetto SETI@home dell’università di Berkeley, che permette di utilizzare una parte della potenza computazionale del proprio computer, per cercare forme di vita extraterrestri dotate d’intelligenza.

Botnet: una botnet è l’insieme delle prestazioni di una rete che serve a svolgere compiti di routine come inviare e-mail o aprire siti. Nonostante questo tipo di reti si utilizzi anche per scopi produttivi, è conosciuto soprattutto come strategia di criminali informatici.

Le botnet cattive si utilizzano soprattutto per inviare spam o rubare i dati degli utenti con quattro modalità diverse di diffusione. Per infettare computer estranei con software dannosi in modo più semplice e rapido, i criminali informatici ricorrono ai cosiddetti crawler, utilizzati anche dai motori di ricerca. Questi programmi setacciano il World Wide Web e analizzano i siti. Non appena riscontrano e analizzano le falle di sicurezza, collocano malware sul sito o li inviano per e-mail.

Il modus operandi più noto è la diffusione di software dannosi tramite e-mail, dove la botnet è utilizzata per espandersi maggiormente. Funziona così: viene inviato un programma d’installazione tramite e-mail e richiesto all’utente di scaricare l’allegato. Quando l’utente apre il file, installa un malware in background e il computer diventa parte di una botnet.

Un’altra scappatoia è il download “volontario”. A una prima analisi potrebbe sembrare un software innocuo, che l’utente scarica ed esegue. Dietro l’applicazione si nasconde però un trojan. Nell’ultimo periodo, i programmi legali sono sempre più spesso vittime di hacker che li convertono per ospitare trojan.

Anche gli exploit sono strumenti utilizzati per favorire la diffusione della botnet. Questi sfruttano le falle di sicurezza nel sistema operativo o nel browser per rendere il computer parte di una rete. Mentre alcuni exploit si possono attivare ancora solo cliccando su un link, ne esistono sempre di più del tipo “Drive-by-Infections”. Qui il codice dannoso viene eseguito in automatico quando si carica la pagina. Possono esserne vittime anche siti popolari che non hanno alcun collegamento con la botnet.

La variante meno diffusa per la diffusione è l’installazione manuale che è più frequente nei server perché dispongono di una buona connessione e potenza computazionale.

Come funziona una botnet?

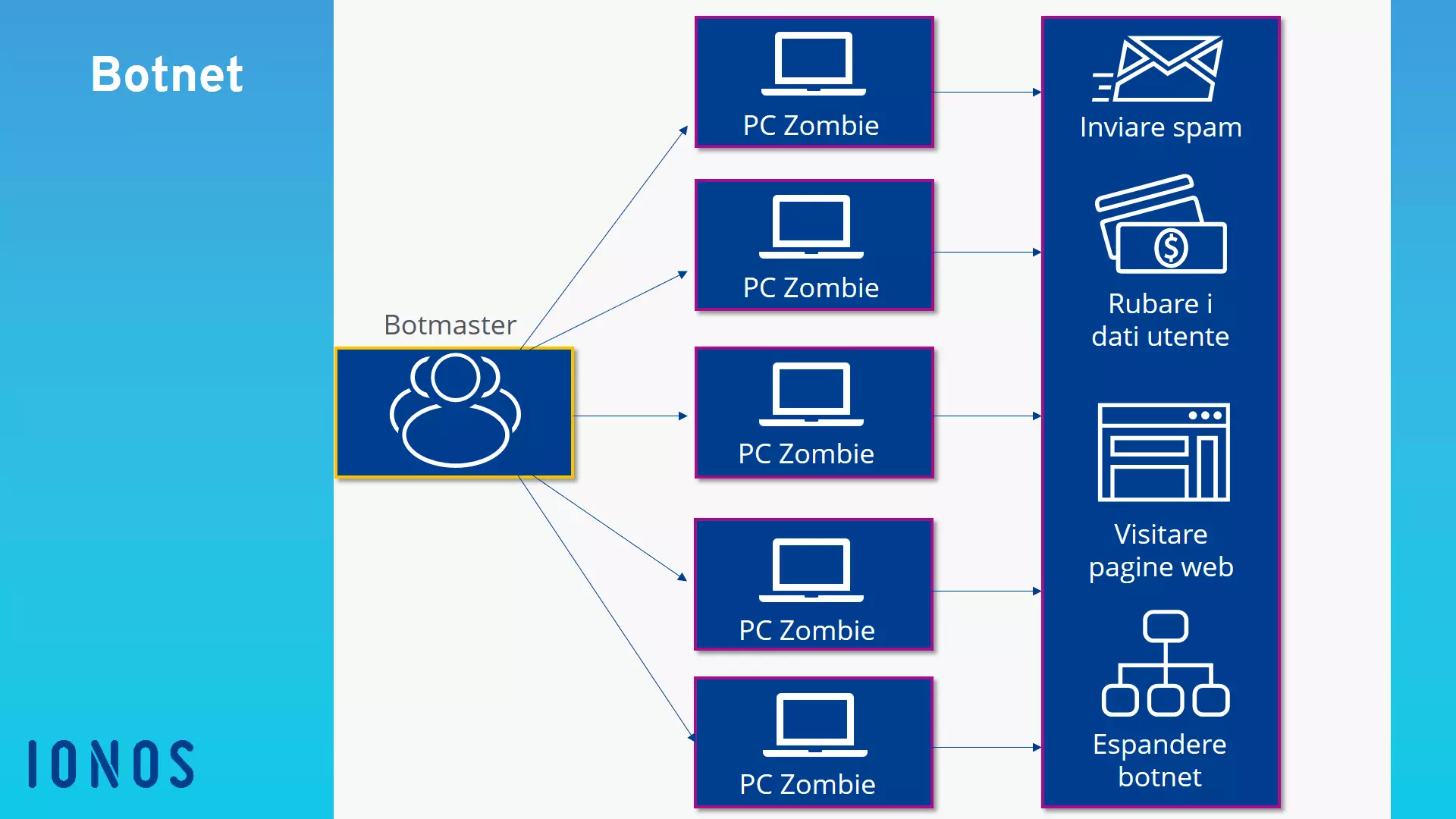

L’impostazione di una rete comincia con l’infiltrazione di un bot su un computer estraneo. Questo bot lavora in background senza che, nella maggior parte dei casi, l’utente se ne accorga. Dopo l’accesso, il computer può eseguire semplici compiti con comandi estranei. Poiché viene manovrato a distanza in modo del tutto involontario, ogni singolo membro di una botnet viene chiamato anche computer zombie.

I computer zombie comunicano tra loro attraverso Internet e ricevono le indicazioni dal botmaster. Poiché si riesce a manovrare i computer zombie soltanto attraverso il collegamento, funzionano soltanto se accesi e collegati alla rete Internet.

Il botmaster affida lo stesso compito a tutti i computer zombie, che si tratti di visitare un sito, inviare spam o avviare un attacco DDoS.

A cosa servono le botnet?

Una botnet ha l’obiettivo di sfruttare la performance del computer per compiti di routine. La maggior parte delle botnet è utilizzata per scopi criminali e permette ai criminali informatici di ottenere, ad esempio, informazioni e dati importanti da rivendere sul mercato nero del web, la cosiddetta darknet, oppure da utilizzare per i propri scopi.

Le botnet sono ideali per inviare spam, come ad esempio e-mail di phishing. In questo modo, le attività illegali sono svolte da un computer estraneo e il vero autore resta in incognito.

Le botnet offrono quindi numerose possibilità per provocare danni. Spesso le botnet vengono utilizzate per attacchi Denial of Service. Con questo tipo di attacchi, i computer collegati vengono usati per creare un traffico immenso su un sito fino a provocare un sovraccarico al server, che non rende più disponibile l’offerta online. Soprattutto nel settore dell’e-commerce, episodi del genere comportano perdite finanziarie notevoli per il gestore del sito.

Inoltre, l’accesso a computer estranei permette anche di avere una panoramica dei dati del relativo utente, tra cui anche i suoi interessi, che possono essere analizzati dal botmaster per sostituire i banner pubblicitari generici con pubblicità personalizzate su misura.

Come si riconosce una botnet?

Poiché tutti i processi si svolgono in background, è difficile per un utente tradizionale riconoscere una botnet. Ci sono, però, alcuni punti di riferimento che indicano un’eventuale infezione del computer.

Ad esempio, se notate che la connessione Internet è diventata molto più lenta del solito e, nonostante il consumo invariato di dati, vi sia un carico maggiore al sistema, potrebbe essere un campanello di allarme evidente da approfondire. Uno scanner antivirus può rintracciare i malware e smascherare una botnet. Anche processi sconosciuti nel task manager o strane voci all’avvio potrebbero indicare la presenza di una botnet.

Come proteggersi da una botnet?

I criminali informatici esperti sono capaci di scovare anche la più piccola falla di sicurezza ma possiamo rendergli la vita difficile. La parola d’ordine è prevenzione. Ci sono alcuni elementi a cui prestare attenzione per proteggere al meglio il proprio computer da attacchi illegali.

Per prima cosa si consiglia di installare una protezione antivirus, operazione ovvia per quasi tutti i possessori di un computer. Un altro aspetto importante è il firewall che deve essere configurato per offrire la massima protezione possibile. Inoltre, è necessario aggiornare costantemente il sistema operativo e tutti i software installati. Ciò vuol dire installare gli aggiornamenti regolarmente per impedire la presenza di falle di sicurezza provocate da versioni datate. Inoltre bisogna installare una protezione per il browser in grado di riconoscere i siti di phishing e i software dannosi e avvertire l’utente.

Poiché numerosi computer vengono infettati tramite posta elettronica, anche qui bisogna proteggersi per evitare attacchi. In linea di principio, non bisogna mai aprire file allegati nella posta elettronica, come fatture inaspettate. È bene ignorare anche ipotetiche e-mail di banche con link sospetti e ortografia confusa.

In generale, si consiglia di utilizzare un computer da un account senza privilegi da amministratore. Bisogna usufruire di tali permessi solo in casi eccezionali. Poiché per la modifica delle impostazioni di sistema è quasi sempre necessario l’accesso con tutti i permessi, utilizzando un account standard si abbasserà il rischio che un malware s’infiltri nei meandri del sistema.

Controlla l'autenticità di un'e-mail IONOS: scopri subito se si tratta di un tentativo di phishing e segnalalo per rimuoverne il contenuto.

- Verifica le email

- Elimina le e-mail di phishing

- Facile da usare