Autenticazione Kerberos: spiegazione

In un mondo sempre più digitalizzato, dove i dati privati e commerciali sono immagazzinati e trasmessi elettronicamente, la criminalità informatica è un problema sempre più grande. Attraverso l’uso dell’intelligenza artificiale, gli hacker trovano sempre più modi per ottimizzare i loro attacchi. Per questo motivo, criptare i dati attraverso procedure di sicurezza elettronica è più importante che mai. Scoprite qui cos’è l’autenticazione Kerberos, come funziona e quali sono i pro e i contro.

- Certificato SSL Wildcard incluso

- Registrazione di dominio sicura

- Indirizzo e-mail professionale da 2 GB

Che cos’è Kerberos?

Kerberos è un servizio di autenticazione che viene utilizzato in reti di computer aperte o non sicure. Per esempio, il protocollo di sicurezza autentica le richieste di servizio tra due o più host affidabili su una rete non affidabile come Internet. Per l’autenticazione delle applicazioni client-server e la verifica delle identità degli utenti, si utilizzano delle codifiche crittografate e una terza parte affidabile (anche chiamata Trust Third Party).

Kerberos è un progetto open source del Kerberos Consortium. Le sue origini risalgono agli anni ‘80, quando il Massachusetts Institute of Technology (MIT) ha sviluppato il protocollo per il progetto Athena. Oggi, Kerberos è la tecnologia di autorizzazione standard di Microsoft Windows. Tuttavia, esistono implementazioni di Kerberos anche per altri sistemi operativi come Apple OS, FreeBSD, UNIX e Linux. Microsoft ha introdotto la sua versione del protocollo Kerberos in Windows 2000. Poi è diventato il protocollo standard anche per i siti web e le implementazioni di single sign-on su varie piattaforme.

Il nome Kerberos deriva dalla mitologia greca dal leggendario cane a tre teste (noto anche come Cerbero), che sorveglia l’ingresso agli inferi. Nei racconti, Kerberos ha una coda serpentina e un comportamento particolarmente aggressivo che lo rende un guardiano efficace. Nel caso del protocollo Kerberos, le tre teste rappresentano il client, il server e il Key Distribution Centre (KDC). Quest’ultimo agisce come “Trusted Third Party”.

Gli utenti, i computer e i servizi che usano Kerberos si affidano al KDC, che fornisce due funzioni in un unico processo: autenticazione e assegnazione di ticket. I cosiddetti “ticket KDC” autenticano tutte le parti verificando l’identità di tutti i nodi, i punti di partenza e di arrivo delle connessioni logiche. Nel fare ciò, il processo di autenticazione Kerberos utilizza la convenzionale crittografia a chiave segreta, che impedisce ai pacchetti di dati trasmessi di essere letti o modificati. In questo modo sono anche protetti da intercettazioni e attacchi a ripetizione.

Volete usare il cloud per accedere ai vostri dati in qualsiasi momento e da qualsiasi luogo senza compromettere la sicurezza? Utilizzate Cloud Backup di IONOS, che protegge i vostri dati sensibili con crittografia end-to-end e rispettando i più elevati standard di certificazione ISO 27001.

Qual è la differenza tra Kerberos e NTLM?

Kerberos e NTLM sono protocolli di rete che formano un sottogruppo della famiglia Internet Protocol (IP). Entrambi sono metodi di autenticazione che usano il TCP (Transmission Control Protocol) o l’UDP (User Datagram Protocol). NTLM sta per NT LAN Manager ed è stato sviluppato prima di Kerberos. Si tratta di un protocollo di autenticazione challenge-response in cui il computer di destinazione richiede una password, che viene poi verificata e memorizzata come hash per ulteriori usi.

Nel nostro articolo di approfondimento su TCP/IP trovate la spiegazione su come avviene l’interazione tra TCP e IP.

Una delle maggiori differenze tra Kerberos e NTLM è la verifica da parte di una terza parte. Quindi Kerberos ha una funzione di crittografia più forte di NTLM perché il passaggio aggiuntivo aggiunge un ulteriore livello di sicurezza. NTLM attualmente può essere decifrato con relativa facilità, ed è per questo che è considerato non sicuro e non dovrebbe più essere usato. Tuttavia, entrambi i protocolli di autenticazione sono ancora implementati nel modulo di autenticazione di Windows.

Il Security Support Provider (SSP) Negotiate, che agisce come livello di applicazione tra la Security Support Provider Interface (SSPI) e gli altri SSP, sceglie automaticamente tra l’autenticazione Kerberos e NTLM in un processo di negoziazione. Se disponibile, viene usato il protocollo Kerberos, altrimenti NTLM.

Mentre Kerberos è solitamente implementato nei prodotti Microsoft da Windows 2000 e Windows XP, ci sono altri protocolli di sicurezza comuni per la navigazione web, la messaggistica e la posta elettronica. Il protocollo di sicurezza SSL o TLS, ad esempio, cripta la connessione tra un server web e un browser. Questo assicura che tutti i dati trasmessi rimangano protetti e non possano essere letti. Proprio come Kerberos, SSL funziona con il protocollo TCP, ma utilizza un metodo di crittografia a chiave pubblica.

Per una protezione ottimale dei vostri dati e di quelli dei vostri clienti, IONOS utilizza una tecnologia di crittografia SSL altamente sicura, con un certificato SSL Wildcard incluso, quando protegge il vostro server VPS e il vostro dominio.

Come funziona l’autenticazione Kerberos?

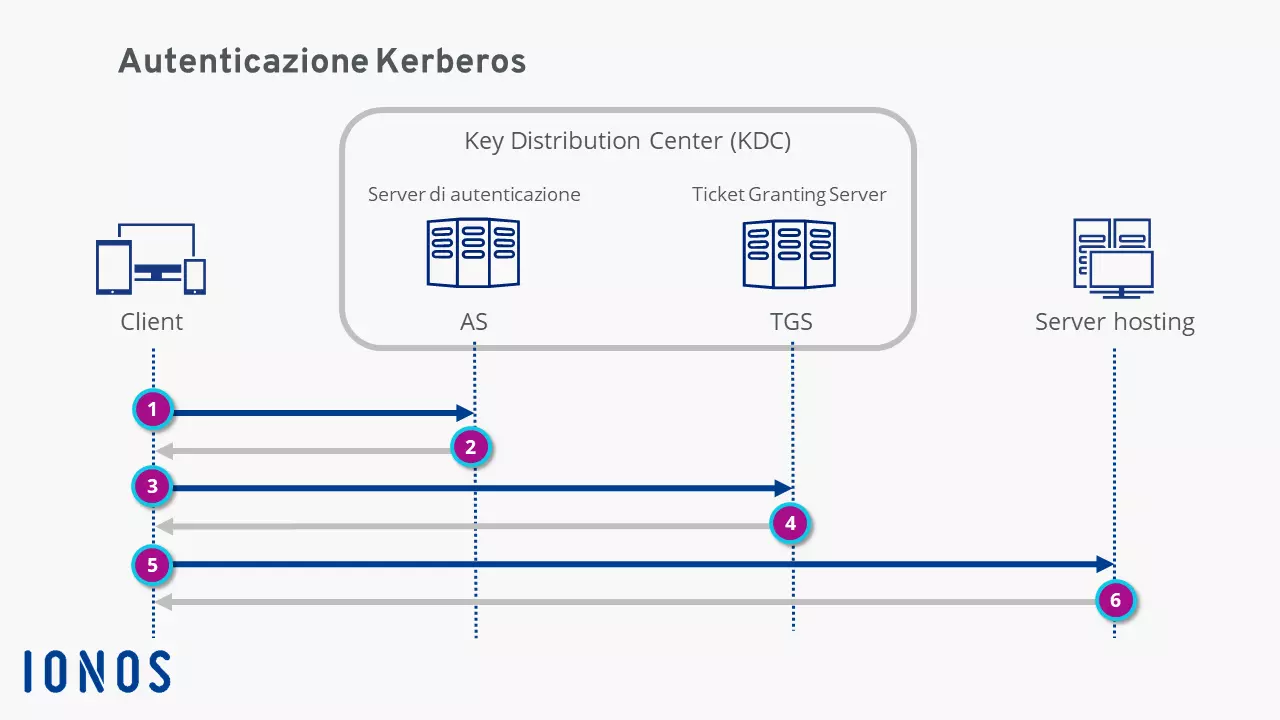

Per aiutarvi a capire esattamente come funziona l’autenticazione Kerberos, in questo paragrafo la scomponiamo nei suoi componenti principali. Di seguito i principali componenti coinvolti in un tipico flusso di lavoro Kerberos:

- Client: il client agisce “per conto” dell’utente e avvia la comunicazione quando viene fatta una richiesta di servizio.

- Server hosting: questo è il server che ospita il servizio a cui l’utente sta cercando di accedere.

- Server di autenticazione (AS): l’AS esegue l’autenticazione client desiderata. Se l’autenticazione ha successo, l’AS emette un ticket al client, il TGT (Ticket Granting Ticket), che assicura agli altri server che il client è autenticato.

- Ticket Granting Server (TGS): il TGS è un server applicativo che emette ticket di servizio.

- Key Distribution Center (KDC): il KDC è composto dall’Authentication Server (AS) e dal Ticket Granting Server (TGS).

Passiamo ora al flusso di lavoro del protocollo, come mostrato nel diagramma.

Primo passaggio: il client fa una richiesta criptata al server di autenticazione. Quando l’AS riceve la richiesta, cerca la password nel database Kerberos usando l’ID utente. Se l’utente ha inserito la password corretta, l’AS decifra la richiesta.

Secondo passaggio: dopo aver verificato l’utente, l’AS emette un Ticket Granting Ticket (TGT), che viene rimandato al client.

Terzo passaggio: il client invia ora il TGT al Ticket Granting Server. Insieme al TGT, il client “spiega” anche il motivo dell’accesso al server hosting. Il TGS decifra il biglietto con la chiave segreta che l’AS e il TGS condividono.

Quarto passaggio: se il TGT è valido, il TGS emette un ticket di servizio al client.

Quinto passaggio: il client invia il ticket di servizio al server hosting. Il server decifra il biglietto con la chiave segreta condivisa tra il server e il TGB.

Sesto passaggio: se le chiavi segrete corrispondono, il server hosting permette al client di accedere al servizio. Il ticket di servizio determina per quanto tempo l’utente può utilizzare il servizio. Una volta che l’accesso scade, può essere rinnovato con il comando Kinit con il quale viene ripercorso l’intero protocollo di autenticazione Kerberos.

Punti di forza e di debolezza di Kerberos

Come già detto, Kerberos è molto più sicuro di NTLM. In effetti, l’autorizzazione tramite terza parte lo rende uno dei protocolli di verifica più sicuri nel mondo dell’informatica. Inoltre, le password non vengono mai inviate in rete in formato testuale. Le “chiavi segrete” sono trasmesse nel sistema solo in forma criptata. Kerberos rende molto facile anche il tracciamento di chi ha richiesto che cosa e quando.

Protocolli precisi e trasparenti sono essenziali per gli audit di sicurezza all’interno di aziende grandi e piccole. Questi permettono di avere anche un eccellente controllo dell’accesso al registro. Il servizio permette inoltre agli utenti e ai sistemi di servizio di autenticarsi a vicenda. A ogni passo del processo di autenticazione, sia gli utenti che i sistemi server sanno di avere a che fare con una controparte autentica. E nel corso degli anni, molti esperti di sicurezza hanno cercato di hackerare il progetto open source, il che ha portato a miglioramenti continui.

Ma naturalmente Kerberos ha anche dei punti di debolezza. Per esempio, se si verifica un guasto sul server, gli utenti non possono accedere. I meccanismi di autenticazione fallback e i server secondari servono spesso come soluzione a questo problema. Ci sono anche rigidi requisiti di tempo: le configurazioni data/ora degli host coinvolti devono essere sempre sincronizzate entro limiti predefiniti. Altrimenti, le autenticazioni falliscono perché i ticket sono limitati.

Inoltre, alcuni sistemi legacy non sono compatibili con meccanismi di autenticazione di terze parti. E anche se le password nell’autenticazione Kerberos sono in genere sicure, possono essere decifrate dagli hacker attraverso attacchi di forza bruta o rubate in attacchi di phishing. Per questo motivo l’autenticazione a più fattori (MFA) sta diventando un mezzo sempre più popolare per proteggere le identità online.

Di default, Windows non esegue l’autenticazione Kerberos se il nome dell’host è un indirizzo IP. Ricorre quindi ad altri protocolli di autenticazione abilitati, come NTLM, che è quindi necessario disabilitare manualmente. Scoprite qui come trovare l’indirizzo IP.