Ping flood

Il ping flood è una forma di attacco di tipo denial of service. L’attacco agisce dunque come un “servizio negato”. Concettualmente potete immaginare l’attacco come se si trattasse di uno scherzo telefonico: un utente malevolo continua a telefonare e riattacca subito. La linea si blocca e non è più disponibile per molto tempo. Non sarà più possibile rispondere alle chiamate legittime.

Nei noti attacchi di tipo flood, proprio come il ping flood, l’HTTP flood, il SYN flood e l’UDP flood, il sistema oggetto dell’attacco viene inondato da richieste insensate, fino a quando il sovraccarico non ne provoca il collasso. Non bisogna però confondere il ping flood con il Ping of Death che porta a un collasso diretto del sistema oggetto dell’attacco senza provocarne il sovraccarico.

Cos’è un ping flood?

Il ping flood è un attacco informatico che si rivolge a diversi sistemi collegati alla rete Internet. I sistemi attaccati possono essere sia server sia router o computer di utenti privati.

Dal punto di vista tecnico, il ping flood si basa sull’Internet Control Message Protocol (ICMP). Il protocollo e il relativo comando ping si utilizzano per eseguire test di rete. Un ping flood provoca un’inondazione del computer oggetto dell’attacco con pacchetti ICMP “Echo Request”. Se l’utente che compie l’attacco dispone di molta più banda rispetto alla vittima, quest’ultimo viene sommerso dalla rete.

Come funziona il ping flood: una spiegazione

Il funzionamento alla base del ping flood è semplice:

- L’hacker invia pacchetti ICMP “Echo Request” ai dispositivi della vittima nella modalità flood.

- Il dispositivo della vittima risponde con pacchetti “Echo Reply”.

Ogni pacchetto “Echo Request” consuma banda della vittima. Per ogni pacchetto “Echo Reply” inviato si consuma dalla rete in uscita un volume di dati altrettanto alto. Se l’utente malevolo dispone di abbastanza banda, ne consegue un impiego di tutte le capacità di rete disponibili da parte della vittima. Il traffico di rete legittimo si blocca o si arresta del tutto.

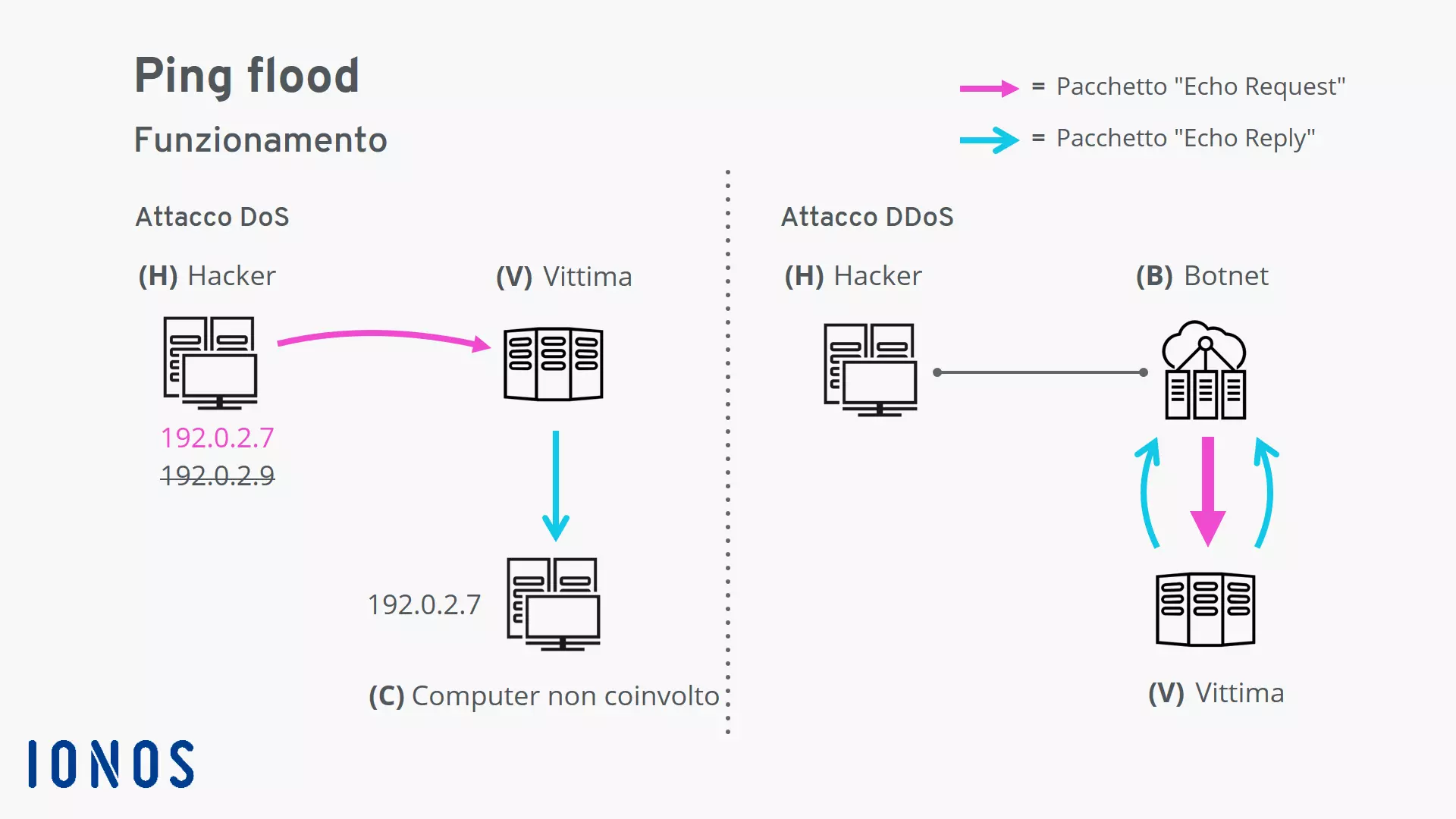

Se il ping flood parte da un computer singolo o da una rete di computer definisce se si tratta di un attacco di tipo DoS o DDoS.

Attacchi ping flood di tipo denial of service (DoS)

Per una delle varianti più semplici di quest’attacco, gli hacker (H) inviano da un singolo dispositivo pacchetti “Echo Request” alla vittima (V). Per non rivelare la propria identità, tramite spoofing, l’utente malevolo maschera anche il suo indirizzo IP. Un computer scelto a caso accessibile con questo indirizzo IP (C) viene bombardato con i pacchetti “Echo Reply” derivanti. Quest’effetto in senso opposto si definisce “Backscatter”. In alcune varianti dei ping flood, e cioè nei cosiddetti attacchi smurf, il backscatter viene impiegato come un’arma.

Per indirizzare un ping flood verso una vittima, l’hacker si serve del comando ping o di un’alternativa più moderna come lo strumento hping. L’attacco parte dalla riga di comando. Il ping flood si avvia tramite un comando speciale costruito appositamente per l’attacco. Dal punto di vista della sicurezza, vi mostriamo qui un modello approssimativo di codice hping:

hping --icmp --flood --rand-source -p <Porta><Indirizzo IP>Guardiamo le varie opzioni:

- L’opzione --icmp indica allo strumento di utilizzare il protocollo ICMP.

- È importante l’opzione --flood. Secondo la documentazione del comando hping, questo permette di inviare pacchetti nel modo più veloce possibile. Dall’altra parte l’opzione fa in modo che i pacchetti “Echo Reply” in entrata della vittima vengano respinti in modo inosservato. Quindi, se normalmente con il comando ping si invia e si attende la risposta, qui si cerca di “spedire” questi comandi nel modo più rapido possibile.

- L’opzione --rand-source falsifica l’indirizzo IP del mittente. Al posto del vero indirizzo IP del mittente viene inserito un indirizzo IP casuale.

Attacchi ping flood di tipo Distributed Denial of service (DDoS)

Per far partire un ping flood “distributed”, cioè distribuito, l’hacker (H) si serve di botnet (B). I bot sotto il controllo dell’hacker partono da un comando e ciascuno avvia un ping flood contro la vittima (V). Poiché sono più computer a scagliarsi contro lo stesso obiettivo, l’hacker disporrà di una banda molto più ampia. Solo un obiettivo ben protetto può resistere all’attacco.

In questo caso l’hacker non invia i pacchetti “Echo Request” dal suo computer e perciò non ha alcun motivo di falsificare il proprio indirizzo IP. Al suo posto i bot bombardano dal rispettivo indirizzo. Il backscatter ritorna sui computer zombie della botnet.

Misure difensive per proteggersi dagli attacchi ping flood

Esistono principalmente tre modi per proteggersi dagli attacchi ping flood:

Configurazione del sistema da proteggere per la massima sicurezza

Il metodo più semplice per proteggersi dagli attacchi ping flood consiste nel disattivare le funzionalità ICPM sul dispositivo della vittima. Questa misura offre un aiuto immediato durante un attacco, ma può essere utilizzata anche a scopo preventivo per minimizzare i punti deboli.

Inoltre si possono configurare router e firewall in modo da riconoscere e filtrare il traffico di rete malevolo. Anche tecniche per il load balancing (in italiano: “bilanciamento del carico”) e il rate limiting (“limitazione della velocità”) contribuiscono alla protezione da attacchi di tipo DoS.

Utilizzo di servizi di cloud computing per mitigare gli attacchi di tipo DDoS

I provider più importanti come Cloudflare dispongono di server in data center distribuiti a livello globale. Se gestite un vostro sito, potete guidare il traffico dati attraverso questi data center riuscendo così ad avere molta più banda a disposizione per respingere gli attacchi di tipo DDoS. Inoltre, il traffico dati viene filtrato da sistemi integrati come firewall e tecniche di load balancing e rate limiting.

Utilizzo di hardware specifici sul sistema da proteggere

Solo i grandi leader hanno la possibilità di proteggere i loro sistemi con hardware specifici. Questi dispositivi offrono o riuniscono funzionalità di firewall, tecniche di load balancing e rate limiting e filtrano o bloccano il traffico di rete malevolo.