Ping of Death

Il Ping of Death (in italiano “ping della morte”) è un attacco alla rete che ha una lunga storia e comportava un crash immediato sui sistemi vulnerabili. Tuttavia, dal 1998 circa l’attacco non funziona più sulla maggior parte dei dispositivi.

L’attacco Ping of Death utilizza l’Internet Control Message Protocol (ICMP), anche se in linea di principio si possono utilizzare anche altri protocolli basati su IP. Poiché i sistemi moderni sono protetti contro il Ping of Death, gli hacker malintenzionati tendono oggi ad avvalersi del correlato – almeno nel nome – ping flood per gli attacchi.

Cos’è il Ping of Death?

Il Ping of Death è uno degli attacchi Denial of Service (DoS). Per innescare l’attacco, un hacker invia un pacchetto di dati maligni al computer target. Quando il sistema di destinazione elabora il pacchetto dati, si attiva un errore che provoca il crash del sistema.

Concettualmente, il Ping of Death è paragonabile a un pacchetto bomba: se la vittima apre il pacchetto, il meccanismo si attiva e il bersaglio viene attaccato o distrutto. Il comando ping, da cui prende il nome, viene solitamente utilizzato per verificare se una macchina è disponibile in rete. Tecnicamente, il comando ping si basa sull’Internet Control Message Protocol (ICMP). Il protocollo viene utilizzato per comunicare informazioni di stato in Internet.

Sotto il termine generico di attacchi Denial of Service sono classificati diversi tipi di attacchi: il Ping of Death, così come il SYN flood, è uno degli attacchi di protocollo. Inoltre, ci sono gli attacchi al livello dell’applicazione, che includono l’HTTP flood, e gli attacchi volumetrici, che inondano il bersaglio con un flusso di dati. Questi ultimi includono il ping flood, con cui il Ping of Death condivide in parte il nome, e l’UDP flood, che è diventato famoso con l’attacco DDoS “death star” e il “Low Orbit Ion Cannon”.

Come funziona il Ping of Death

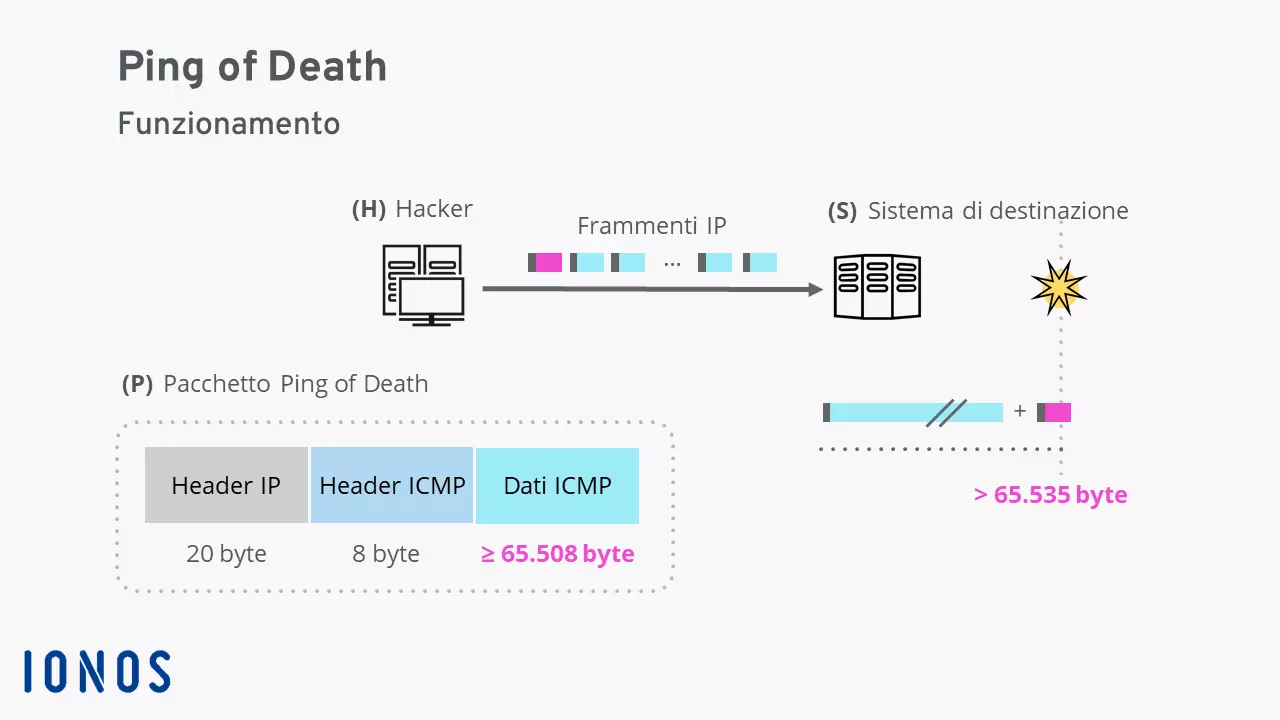

Per eseguire un attacco ping della morte, l’hacker genera un pacchetto ICMP più grande del consentito. Il pacchetto viene suddiviso in frammenti più piccoli per il trasporto. Quando si ricompone dalla parte del destinatario, l’ultimo frammento supera la dimensione consentita. Questo causa un buffer overflow sui sistemi non protetti. Il risultato: il sistema si blocca o collassa completamente; si verifica così un Denial of Service.

Un pacchetto ICMP di tipo “echo” ha solitamente una dimensione di 56 byte. Al contrario, un pacchetto Ping of Death con i suoi minimi 65.535 byte è oltre mille volte più grande. La limitazione a una dimensione totale di 65.535 byte per pacchetto è riconducibile al sottostante protocollo Internet (IP).

Per generare un pacchetto Ping of Death, un hacker usa il comando ping della riga di comando. Il fattore decisivo è un parametro opzionale il cui valore specifica le dimensioni del campo dati ICMP. Nei sistemi Windows, l’opzione si chiama ‘-l’ (per load “carico”). Su altri sistemi viene invece utilizzata l’opzione ‘-s’ (per size “dimensione”).

Ping of Death su Windows:

ping <indirizzo ip> -l 65500 -w 1 -n 1Ping of Death su Linux/UNIX/macOS:

ping < Indirizzo IP> -s 65500 -t 1 -n 1Misure di difesa contro gli attacchi Ping of Death

Il Ping of Death è un attacco storico. Dalla scoperta dell’attacco nel 1997 sono state apportate modifiche al software del server e ai sistemi operativi. Ulteriori controlli assicurano che non venga superata la dimensione massima dei pacchetti quando i frammenti IP vengono uniti insieme. In alternativa, l’utilizzo di un buffer più grande può proteggere dal temuto buffer overflow. La maggior parte dei sistemi odierni non è quindi più vulnerabile al Ping of Death.

Anche i pacchetti dannosi vengono filtrati mentre passano attraverso la rete. Questo può essere fatto a livello di router e firewall o utilizzando un Content Delivery Network (CDN). Per ogni frammento IP ne viene analizzato l’header. La formula “Fragment Offset + Total length ≤ 65.535 Bytes” deve essere valida per ogni frammento. Se un frammento IP viola questa formula, la dimensione totale consentita verrebbe superata durante la ricomposizione. Il pacchetto viene invece respinto.

Dal momento che i sistemi moderni sono di solito protetti contro il Ping of Death, esso non rappresenta oggi una minaccia per gli utenti.