Single sign-on: registrarsi una volta sola

Single sign-on: registrarsi una volta sola

Secondo un sondaggio di Hootsuite il 47% delle aziende italiane ha almeno quattro profili social attivi e il 43% ne ha almeno uno (da 1 a 3). Oltre a ciò servizi cloud, dispositivi mobili come smartphone e tablet sono da tempo integrati nell’attività lavorativa quotidiana. Questo significa innanzitutto un’infinità di password da memorizzare, in aggiunta a quelle già in mente per gli account privati di posta elettronica e social media.

Non sorprende pertanto che il comune internauta soffra di un grave caso di “stanchezza cronica da password” (password fatigue), una sindrome che si manifesta con il ricorrere a semplici sequenze di numeri come “12345” o con l’annotare password importanti su post-it attaccati allo schermo del computer. Gli effetti a lungo termine sono mancanza di produttività e di sicurezza dei dati. La cura: il Single sign-on, in breve SSO. Ma cosa significa esattamente questo termine ed è veramente sicuro questo popolare sistema di autenticazione?

Cos’è il Single sign-on?

Il Single sign-on, la cosiddetta “autenticazione unica”, indica in informatica un sistema di autenticazione che si svolge praticamente sempre allo stesso modo:

- L’utente effettua il login una volta sola sulla sua postazione di lavoro.

- In questo modo l’utente ottiene accesso a tutti i computer e servizi (compreso il cloud) per i quali è autorizzato localmente finché rimane nella stessa postazione.

- Non appena l’utente si disconnette dalla sua postazione, decadono tutti i diritti di accesso.

Ciò avviene dopo un periodo di tempo prestabilito o quando l’utente esegue manualmente un Single sign-out o sign-off.

L’SSO è pertanto un sistema di accesso per applicazioni multiple associate tra loro, ma indipendenti l’una dall‘altra, a cui l’utente deve registrarsi una volta sola, invece di inserire i suoi codici di accesso in ogni software singolarmente. Grazie alla loro facilità d’uso i sistemi Single sign-on vengono impiegati sia in ambito privato (applicazioni web e cloud privati) che in ambito professionale (applicazioni utilizzate all’interno dell’impresa e portali intranet).

Come funziona il Single sign-on?

Se un internauta durante una sessione vuole effettuare il login su diversi servizi e applicazioni, in genere deve inserire i suoi codici di accesso separatamente su ognuno di essi. Se invece si è registrato a un servizio Single sign-on, questa attività viene svolta da un software a monte che dispone di tutti i codici di accesso dell’utente e lo verifica automaticamente verso tutti gli altri servizi senza il suo intervento. Viene utilizzata una singola identità globale dell’utente (simile al pass di un vip), nota a tutte le applicazioni interessate e considerata affidabile grazie alla reputazione del servizio SSO.

Affinché la procedura Single sign-on funzioni senza problemi vengono utilizzati diversi sistemi di autenticazione e autorizzazione:

OpenID

L’OpenID è uno standard aperto per l’autenticazione utilizzato per oltre un miliardo di account come nel caso di Google, WordPress e PayPal. La versione più recente del sistema si chiama OpenID Connect (OIDC) e rappresenta una combinazione di OpenID e OAuth2. Se viene utilizzato con la procedura Single sign-on, l’utente necessita di un account OpenID che ottiene da un cosiddetto Identity Provider OpenID (per es. Google). Con questo account (e il relativo URL) l’utente accede a tutti i siti Internet che supportano anche l’OpenID. Nel frattempo l’affidabile Identity Provider trasmette al relativo sito web un “token” come prova l’identità dell’utente.

In senso figurato ci si può immaginare l’SSO tramite OpenID come un viaggio in cui si attraversa una frontiera: il viaggiatore (l’utente) utilizza il passaporto di un governo (l’Identity Provider), che si fida del paese di destinazione (il sito web). Il passaporto verifica l’identità del viaggiatore. Un buon esempio è il pulsante “Accedi con Facebook” presente su diverse pagine web.

OAuth2

Diversamente da OpenID, OAuth2 è uno standard di autenticazione e di autorizzazione. La differenza principale è che invece di autenticarsi da sé su un sito web, l’utente delega un cosiddetto client che accede al sito web con un token dell’Identity Provider. Il vantaggio consiste nel fatto che l’utente non deve trasmettere i propri dati al rispettivo sito web.

Qui la metafora appropriata è “housesitting”: se come proprietario della casa (come utente) consegnate le chiavi di casa a un amico (il client), questi è autorizzato a entrare in casa (il sito web). OAuth2 è impiegato per esempio quando si desidera importare degli amici dal proprio account Facebook a un altro servizio senza trasferire i propri dati.

I concetti informatici di “autenticazione” e “autorizzazione” sono spesso confusi a causa delle loro piccole differenze o erroneamente utilizzati come sinonimi. L’autenticazione avviene quando un servizio identifica un utente in base ai suoi codici di accesso. Invece con l’autorizzazione l’utente autorizza un servizio a utilizzare determinati dati e caratteristiche del suo profilo.

SAML

SAML è il più vecchio dei tre sistemi citati e serve come standard aperto per l’autenticazione e l’autorizzazione in un sistema SSO. Anche in questo caso si differenziano soprattutto tre parti: l’utente (denominato principal), il sito web (denominato service provider) e l’Identity Provider che effettua la verifica. Il funzionamento è molto simile a quello dell’OpenID, per cui la relativa metafora del passaporto è fruibile anche in questo caso.

Il sito web con SAML fa comunque una richiesta di identificazione attiva, che viene inviata all’Identity Provider sotto forma di messaggio XML e che fornisce dati sulle informazioni richieste. L’Identity Provider risponde con una cosiddetta asserzione, che contiene le informazioni di autenticazione e di autorizzazione richieste e specifici attributi come indirizzi e-mail e numeri di telefono dell’utente. SAML può pertanto essere definita anche come il rilascio di documenti governativi personali su richiesta del paese di destinazione.

Soluzioni per il Single sign-on

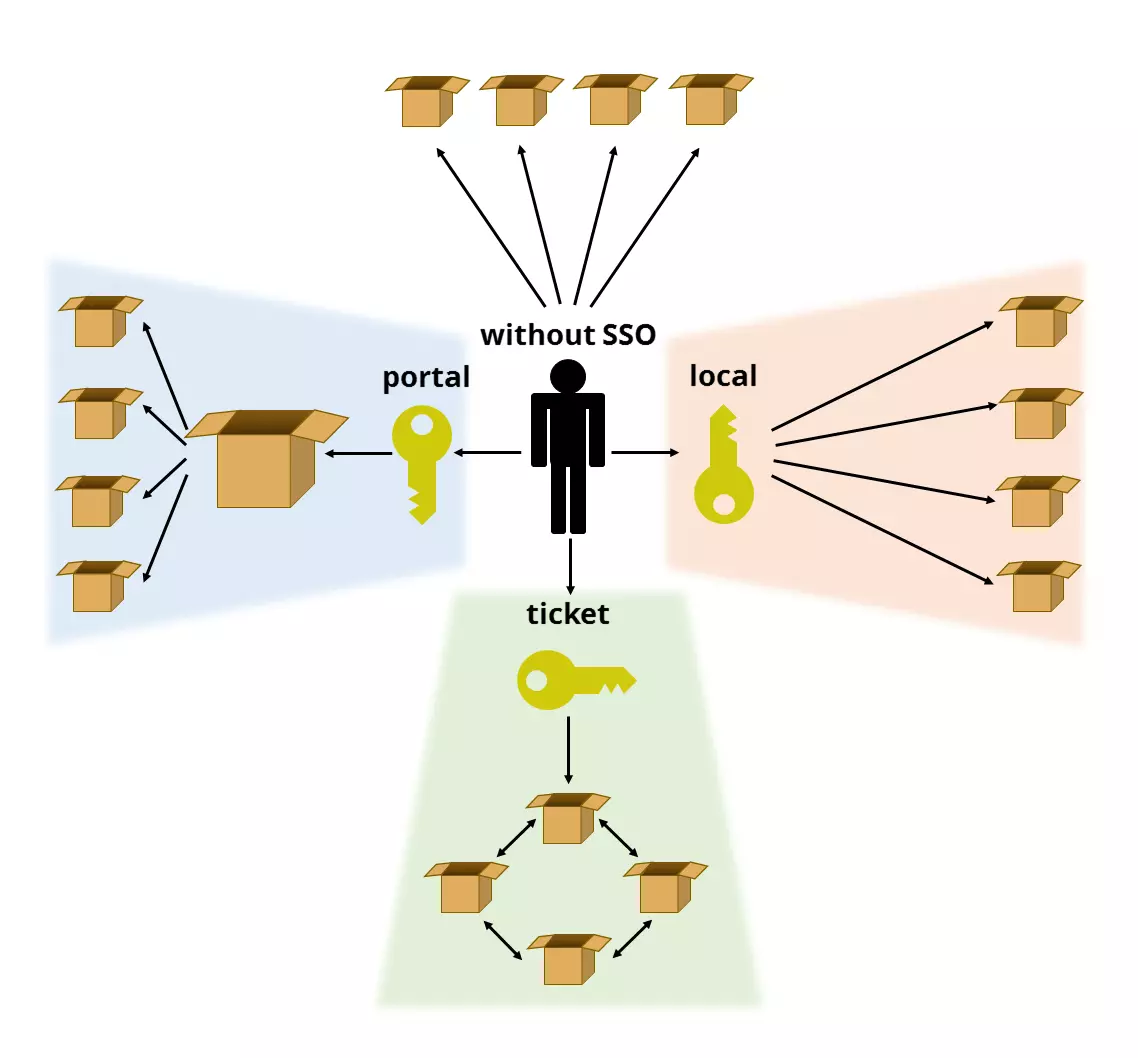

Nella prassi informatica si differenzia principalmente fra tre soluzioni per la realizzazione del sistema SSO:

Soluzione del portale

Come suggerisce il nome, con questa soluzione SSO l’utente accede a un portale, quindi a un sistema in cui sono integrate diverse applicazioni, processi e servizi. Se l’autenticazione avviene con successo, il portale fornisce all’utente un identificativo variabile (ad es. un cookie) con il quale ha accesso a tutte le funzioni ivi integrate. Un buon esempio al riguardo ce lo fornisce l’account di Google: una volta registrati e loggati, si ha accesso immediato ad altri servizi dell’azienda informatica come Play Store o Google Mail.

Sistema dei ticket

Anche con i ticket il significato è già nel nome: una rete di servizi tra loro noti costituisce il fulcro di questa soluzione SSO. Quando l’utente accede a uno di questi servizi gli viene assegnato un ticket virtuale di identificazione nei confronti di tutti gli altri partecipanti a questo “circolo della fiducia”. Ne sono un esempio il servizio di autenticazione Kerberos e il cosiddetto Liberty Alliance Project.

Soluzione locale

La soluzione locale del Single sign-on prevede l’installazione del cosiddetto client SSO sulla postazione di lavoro utilizzata regolarmente. Il client viene configurato in modo tale da ottenere i codici di accesso a tutte le applicazioni e servizi richiesti, per esempio da un file locale criptato sul disco fisso, da un server nella rete locale o da una banca dati, per poterli poi inserire in automatico nella maschera di login appena aperta. I servizi di password di browser come Safari o Chrome sono questi client SSO. L’utilizzo di un “token” fisico come supporto per i codici di accesso è considerato un metodo particolarmente sicuro. Al riguardo può essere utile una chiavetta USB o una smart card.

Quali sono i vantaggi e gli svantaggi del Single sign-on?

Con l’ausilio del sistema SSO è possibile accedere a molti servizi e applicazioni senza dover effettuare il login per tutti separatamente.

Vantaggi del sistema SSO

Per gli utenti significa innanzitutto non dover più memorizzare decine di password e anzi essere totalmente esonerati dalla responsabilità della loro gestione, motivo per cui i sistemi Single sign-on sono considerati anche un’alternativa ai password manager. Grazie a questa comodità e al conseguente risparmio di tempo riscuotono il consenso degli utenti sia in ambito privato che professionale.

Le imprese che introducono l’SSO in azienda si aspettano soprattutto più produttività dai propri dipendenti e meno richieste help desk per password dimenticate. L’IT ha quindi meno carico di lavoro e un costo più basso. Allo stesso tempo diventa più semplice per gli specialisti IT assegnare gli account ai nuovi dipendenti o rimuovere gli accessi di ex impiegati.

Si dice anche che procedure appropriate comportino notevoli vantaggi per la sicurezza interna dei dati. Perché se i dipendenti devono memorizzare una sola password, questa potrà essere molto più complessa. In questo modo si evitano errori tipici nella scelta della password, spesso alla base di attacchi hacker riusciti. Inoltre dato che i codici di accesso devono essere inseriti in un’unica interfaccia, si riduce la superficie d’attacco per il phishing e gli attacchi man-in-the-browser. In tali circostanze l’impresa può permettersi di concentrare su un singolo aspetto tutte le misure di sicurezza come i certificati SSL.

Svantaggi del sistema SSO

Sul lato opposto un determinato costo di implementazione e le carenze intrinseche del Single sign-on: in linea generale è possibile utilizzare soltanto quei servizi che sono supportati dal rispettivo sistema SSO. Se il sistema SSO smette di funzionare, vien meno anche l’accesso alle applicazioni ivi integrate. Questo avviene anche quando per es. sono implicati gli account dei social media, che vengono bloccati dalla rete nelle biblioteche e nelle istituzioni scolastiche, in determinati posti di lavoro, per motivi di produzione, o in paesi con una censura attiva (per es. la Repubblica Popolare Cinese).

È da considerare con cautela anche la decantata sicurezza del Single sign-on: se un utente lascia la sua postazione, teoricamente un terzo potrebbe sfruttare il periodo di tempo rimasto fino al Single sign-out automatico per continuare a utilizzare gli accessi già accordati. È un problema anche quando il password master per l’interfaccia SSO finisce in mani sbagliate, poiché l’aggressore ha immediato accesso a tutti i servizi associati. Anche i migliori sistemi SSO, nonostante la loro buona fama, non sono al riparo dal phishing.

Suscita preoccupazione in molti anche la normativa sulla privacy attuale, nella quale sono regolamentate a livello europeo, dal 25 maggio 2018, le disposizioni in materia di protezione dei dati personali. In ogni caso è necessario ottenere dagli utenti un esplicito consenso informato per implementare e attuare il Single sign-on a norma di legge. Per questo motivo uno dei problemi più importanti per il momento è la massiccia raccolta di dati da parte di società Internet come Google e Facebook, che rende le fughe di dati una vera catastrofe per la privacy e i dati interni dell’azienda.

In considerazione di questi rischi evidenti è necessario prestare particolare attenzione alla sicurezza dei dati salvati sul server. Sistemi Single sign-on sicuri dovrebbero pertanto, nel migliore dei casi, essere ulteriormente potenziati con validi mezzi di autenticazione a due fattori, tra questi figurano indicativamente le smart card e i token in grado di generare TAN.

Alcuni esempi: Facebook vs Verimi

È possibile illustrare vantaggi e svantaggi di Single sign-on attraverso Facebook. La piattaforma di social media consente all’utente di registrarsi e accedere ad altri siti web con l’ausilio del suo account Facebook. A tale scopo è integrato un cosiddetto plug-in social sotto forma del pulsante “Accedi con Facebook” sulla relativa pagina di registrazione e login. Per l’utente è comodo ma ha lo svantaggio che vengono raccolti più dati personali su Facebook e di conseguenza vengono collegati più servizi e applicazioni all’account Facebook. Un solo attacco informatico riuscito è quindi sufficiente per avere accesso a tutti i dati.

Facebook si prende inoltre la libertà di trasmettere ai servizi interessati quei dati, che in realtà erano destinati esclusivamente alla piattaforma di social media. Sono compresi i dati pubblici come il nome e l’immagine del profilo, ma anche quelli non pubblici come l’età, il domicilio o la situazione sentimentale di una persona. È vero che Facebook comunica con grande trasparenza i dati che saranno trasmessi utilizzando determinati servizi, ma spesso l’utente non ha altra scelta che acconsentire all’inoltro.

D’altro canto Facebook riceve a sua volta dati dai rispettivi servizi associati, grazie ai quali la piattaforma può completare ulteriormente i profili dei suoi utenti e indirizzare così una pubblicità personalizzata ancor più mirata. Queste informazioni su Facebook sono trasferibili in una certa misura ad altri fornitori di servizi online, come Google o Amazon.

A causa di questa problematica molte imprese tedesche (tra cui Allianz, Deutsche Bank, Telekom e Axel Springer) si sono associate e hanno lanciato nell’aprile 2018 un prodotto concorrenziale per il mercato europeo: Verimi. Il nuovo Identity Provider SSO mira a fornire un più elevato livello di protezione dati e trasparenza e sarà utilizzato a lungo termine anche per il settore bancario e l’amministrazione. Ne costituisce la base, la normativa sulla privacy e il salvataggio criptato dei dati personali in centri di calcolo esclusivamente europei. Fino a che punto il progetto prevarrà dipende tuttavia dal numero di partner che in futuro saranno integrati in siti web e app.

Conclusioni: SSO – sì o no?

Eventuali ricerche su Internet sul Single sign-on riveleranno pochi aspetti negativi su questo comodo sistema di autenticazione multipla. Anzi da anni è considerato una vera e propria rivelazione per la postazione di lavoro digitale per quanto riguarda comfort e sicurezza dei dati. Lo statunitense Cloud-Access-Security-Broker (CASB) Bitglass elogia certamente l’impiego intensivo in tutto il mondo dei servizi cloud nelle imprese, ma contemporaneamente critica l’uso sostanzialmente limitato del sistema Single sign-on. A suo parere non è possibile sfruttare completamente il potenziale della digitalizzazione attraverso l’utilizzo di soluzioni di accesso a servizi ed applicazioni, involontariamente concorrenziali.